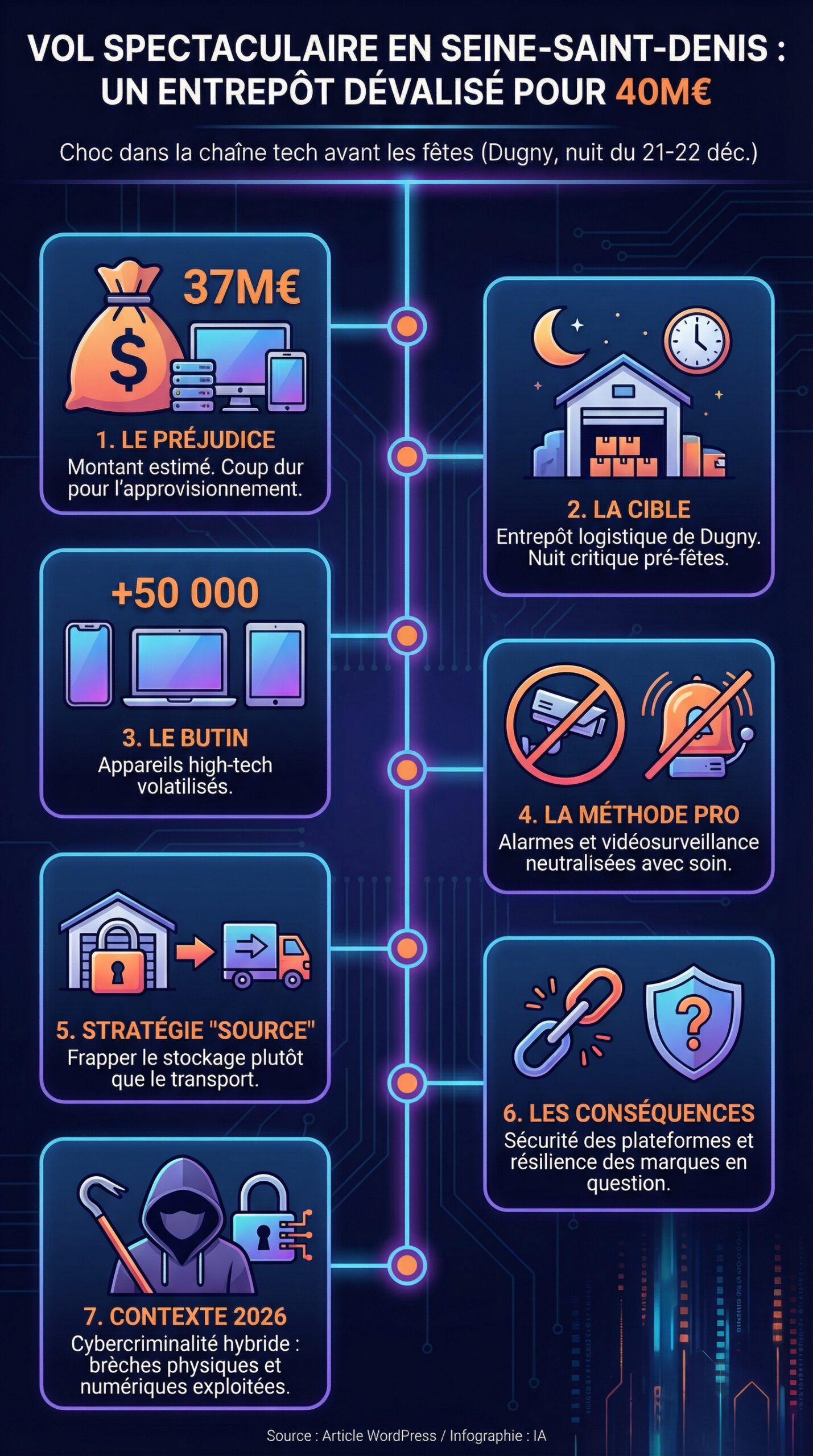

À quelques jours des fêtes, un cambriolage d’une rare ampleur a secoué la Seine-Saint-Denis. Dans la nuit du dimanche 21 au lundi 22 décembre, un entrepôt logistique de Dugny a été dévalisé avec méthode, laissant disparaître plus de 50 000 téléphones, ordinateurs et tablettes. Le préjudice, d’un montant élevé estimé à 37 millions d’euros, heurte de plein fouet la chaîne d’approvisionnement tech à un moment crucial. L’alarme n’a pas sonné et la vidéosurveillance a été neutralisée. Les enquêteurs de la brigade de répression du banditisme scrutent désormais un mode opératoire pensé pour frapper la “source” plutôt que le transport, comme c’est plus courant en fin d’année.

Au-delà du fait divers, l’épisode interroge la sécurité des plateformes logistiques, la résilience des marques de téléphonie et d’informatique, et l’exposition des consommateurs à des appareils compromis. En 2026, les intermédiaires de la cybercriminalité se professionnalisent et exploitent les brèches physiques autant que numériques. Les industriels évaluent déjà l’impact sur les prix et les ruptures. Pourtant, des mesures concrètes existent pour protéger les stocks, tracer les appareils et atténuer les pertes via l’assurance et le dégrèvement fiscal. Cette affaire devient ainsi un cas d’école pour comprendre la convergence entre logistique, sécurité réseau et lutte anti-fraude.

- 🧭 Faits clés: 50 456 appareils subtilisés à Dugny dans un entrepôt de 15 000 m².

- 🔒 Sécurité: alarme inopérante et caméras neutralisées, cambriolage planifié “à la source”.

- 📈 Marché: risque de hausses ponctuelles sur la téléphonie et les ordinateurs en fin d’année.

- 🛰️ Traçabilité: blocage IMEI/numéros de série et coopération inter-marques pour freiner la cybercriminalité.

- 💶 Finances: assurance transport/entreposage, dégrèvement possible sur stocks perdus, procédures à optimiser.

Principales conclusions : l’attaque cible un point névralgique de la chaîne logistique, combine neutralisation électronique et extraction rapide de palettes, et met en lumière l’urgence d’un mix sécurité physique + réseau. Les impacts prix/stock seront contenus si la traçabilité et l’assurance sont activées sans délai.

Vol spectaculaire en Seine-Saint-Denis : chronologie, méthode et angles morts de la sécurité

Le scénario se précise: dans la nuit du 21 au 22 décembre, des individus pénètrent dans un entrepôt de Dugny. Une porte est dégondée, puis les intrus ciblent une zone de stockage critique. Le lendemain matin, un employé découvre l’effraction et constate l’absence d’une trentaine de palettes. L’estimation tombe rapidement: 50 456 appareils manquent à l’appel, pour un montant élevé d’environ 37 millions d’euros. Les policiers arrivent, la scientifique relève des traces, et le mode opératoire intrigue par sa précision.

Contrairement aux vols de fret classiques, l’équipe ne s’attaque pas à un camion. Elle frappe le cœur d’un hub logistique, avant la phase de distribution. Cette bascule stratégique réduit le risque d’interception sur route, tout en maximisant le butin unitaire. Les palettes sont chargées avec méthode, ce qui suppose repérage, véhicules adaptés et synchronisation. Une logistique parallèle a visiblement été mobilisée, avec planning calibré et itinéraires préparés.

La neutralisation de la vidéosurveillance montre une connaissance des lieux ou des procédures. Des caméras “aveuglées” dès l’entrée et une alarme inopérante révèlent des failles de redondance. Un système correctement segmenté déclenche un plan B, lance une alerte GSM ou bascule sur un réseau indépendant. Ici, l’escalade a été fluide. Un audit post-incident pointera sans doute le manque de doublons réseau, d’IAS multi-voies et de supervision hors bande.

Les témoignages d’employés évoquent la stupéfaction et la vitesse d’exécution. Certains notent que “le coup ressemble à un scénario écrit”. Des entreprises de e-commerce en forte croissance, notamment asiatiques, ont accru leur surface logistique en Île-de-France. Cette montée en puissance exige un durcissement des politiques d’accès, des contrôles d’inventaire et des enquêtes d’antécédents plus strictes sur les prestataires.

Un exemple concret illustre cette faille: dans un autre site, une alerte d’ouverture tardive a été ignorée car le planning indiquait une réception de nuit. Or, les attaquants adorent ces zones grises. Une gestion de “fenêtres de risque” par IA, croisée avec les flux réels, mettrait en évidence les anomalies et forcerait un appel de validation. Des capteurs d’arrachement et des scellés numériques sur palettes auraient aussi perturbé l’extraction.

Enfin, le facteur temps joue contre les voleurs lorsque le blocage IMEI/numéro de série intervient vite. Plus l’alerte unifiée diffuse vers les marques et opérateurs, plus le lot perd de valeur. La clef reste donc la vitesse: notification, corrélation des lots, et diffusion aux places de marché. Cette affaire rappelle qu’une défense moderne mêle capteurs physiques, sécurité réseau et coordination commerciale.

Impact sur le marché de la téléphonie et des ordinateurs : prix, stocks et confiance

Un vol à ce niveau perturbe la téléphonie et l’informatique en pleine période de fêtes. Les enseignes réallouent les stocks et réduisent parfois les remises prévues. Les modèles visés, souvent phares, subissent une tension d’approvisionnement régionale. Cependant, les marques globales compensent grâce à d’autres hubs européens. L’effet durable dépend alors de la capacité à identifier et geler la revente illégale.

Dans les faits, les distributeurs renforcent les contrôles. Des vérifications IMEI et numéros de série sont exigées à la réception. Ensuite, des campagnes anti-fraude sur les marketplaces limitent l’apparition d’offres anormalement basses. La visibilité des numéros de lot, même partielle, aide les équipes de conformité. Pourtant, la bataille se joue aussi sur la pédagogie client: éviter l’achat “trop beau pour être vrai”.

Les consommateurs s’interrogent: comment se prémunir d’un appareil volé? D’abord, exiger une facture nominative et la garantie officielle. Puis, vérifier l’activation et l’éligibilité réseau avec l’opérateur. Par ailleurs, surveiller les prix anormalement bas, surtout sur des versions très récentes. Quelques marchands douteux essaient de “blanchir” des lots via de petites annonces, avec boîtes reconditionnées et accessoires génériques.

Sur le terrain, des outils réseaux améliorent la résilience logistique. Un pont sans fil point-à-point haut débit peut isoler la vidéo de sécurité du réseau principal. Un exemple de solution à évaluer figure dans ce test de kit de liaison Gigabit, utile pour conserver un flux d’images même sous incident. Pour le contrôle à domicile des petites structures, la domotique sécurisée peut compléter l’arsenal, comme dans ce banc d’essai d’un système home control.

Le marché observe aussi des signaux de normalisation. Les distributeurs sérieux coopèrent rapidement et signalent tout lot suspect. Les autorités, elles, coordonnent la liste noire IMEI avec les fabricants. Cette synchronisation assèche vite la valeur de revente. En parallèle, les marques améliorent la télémétrie de premier démarrage, ce qui facilite l’alerte lorsque l’activation survient dans un fuseau inattendu.

À moyen terme, l’effet prix reste modéré si la reconstitution des stocks avance. Une “onde” de 2 à 4 semaines peut subsister sur certains coloris ou capacités. Les offres packagées, incluant accessoires ou services, servent de tampon marketing. En revanche, l’épisode dope les investissements dans la sécurité des hubs. Les décisions budgétaires s’accélèrent après un tel choc.

Sur le plan réputationnel, l’enjeu est clair: rassurer sans masquer l’ampleur. Les acteurs qui communiquent vite sur la traçabilité et les garanties limitent l’érosion de confiance. Le cas Dugny agit alors comme catalyseur d’un standard “sécurité + transparence” dans l’écosystème tech.

Sécuriser un entrepôt high-tech en 2026 : énergie, réseau et procédures éprouvées

Renforcer un entrepôt exige une approche pluridisciplinaire. D’un côté, la couche physique: portes anti-arrachement, cylindres certifiés, capteurs d’ouverture, barrières infrarouges, fumigènes d’alerte et brouillard opacifiant. De l’autre, la couche numérique: segmentation des VLAN, enregistrement vidéo chiffré, durcissement des NVR, flux sauvegardé hors site et supervision 24/7. Entre les deux, l’énergie joue un rôle critique.

Une alimentation stable empêche l’attaque “coupe-courant”. Des onduleurs à double rail sécurisent l’alarme et la vidéo. Pour dimensionner, le choix d’alims fiables reste déterminant. Cet unboxing d’une alimentation SFX 550W et ce test d’une 700W en dual rail illustrent des topologies capables d’alimenter des systèmes d’edge computing et des ponts radio. Ainsi, une coupure réseau ne devient pas un angle mort total.

La redondance réseau compte tout autant. Un lien sans fil indépendant peut transporter les métadonnées d’alerte et des snapshots. Pour approfondir, ce retour d’expérience sur un pont haut débit montre comment relier deux bâtiments sans dépendre d’un unique switch. Ensuite, l’alerte doit sortir de la bulle du site: un canal cellulaire, voire satellite, assure une ultime voie de secours.

Au plan procédural, la fiabilité repose sur la rigueur quotidienne. Rotation des codes, badges individualisés, gestion des accès temporaires et audits inopinés forment un socle. Ensuite, les caméras doivent suivre une cartographie métier: zones palettes, allées “chaudes” et quais. Un système qui n’est pas pensé pour les risques métier filme trop et protège mal. Ici, l’analyse vidéo par scénarios aide: détection de palettes déplacées hors horaire ou d’un chariot se dirigeant vers une sortie non autorisée.

L’IoT industriel renforce encore la vigilance. Des scellés électroniques apposés sur les palettes sensibles déclenchent une alarme dès l’arrachement. Des capteurs BLE/LTE localisent les lots en temps réel. Une supervision unifiée corrèle capteur, caméra, badge et planning. Dès lors, une divergence statistique devient une alerte de niveau 1, puis une confirmation par double capteur élève l’incident. Cette graduelle évite les faux positifs et garde les équipes impliquées.

Les exercices réguliers font la différence. Un entraînement trimestriel simule l’ouverture forcée, la perte d’un lien réseau et la défaillance d’un onduleur. L’équipe apprend à déclencher une procédure de gel des lots, à informer les opérateurs pour le blocage IMEI, puis à basculer sur l’enregistreur hors site. Ce “muscle mémoire” réduit les secondes critiques. À la clé, un entrepôt passe d’une posture réactive à un état proactif mesurable.

Enfin, partager des retours d’expérience reste utile. Les solutions testées sur des sites plus petits inspirent des hubs plus vastes. Les retours produits de la communauté hardware, souvent très précis, aident à sélectionner les briques techniques vraiment robustes.

Cybercriminalité et revente : des circuits gris aux techniques de traque avancées

Un tel vol nourrit des canaux de revente semi-clandestins. Les appareils apparaissent parfois par vagues, sur des plateformes étrangères, ou via des réseaux de petites annonces. Les auteurs tentent d’éclater les lots, puis de mélanger des pièces détachées pour brouiller l’origine. Pourtant, la traçabilité progresse. Les fabricants croisent les activations, les opérateurs alimentent les listes noires, et les marketplaces coopèrent mieux.

Sur le plan technique, le verrou IMEI et les numéros de série créent un filet. Les appareils bloqués peuvent encore séduire des acheteurs non avertis. Toutefois, les vérifications s’améliorent chez les revendeurs sérieux. Des outils OSINT internes scrutent les prix atypiques et les lots anonymes. Ensuite, la géolocalisation des premières activations expose des schémas. Un cluster de démarrages depuis des zones inattendues déclenche une enquête.

La protection des données n’est pas secondaire. Un appareil d’exposition ou de stock volé peut contenir des configurations partielles. Par précaution, effacer les données d’entreprise à distance et invalider les identifiants MDM s’impose. Le sujet touche aussi le grand public. Des conseils utiles figurent dans ce guide sur le suivi de la consommation de données sur certains smartphones, et dans ce pas-à-pas pour désactiver le rond bleu sur WhatsApp afin de renforcer la confidentialité d’usage.

Les réseaux de revente exploitent également la signalétique marketing. Des lots “neufs sans facture” avec accessoires non scellés restent un classique. Par ailleurs, certains acteurs tentent le “repackaging” pour simuler une importation parallèle. Les marques répondent par des micro-variantes de packaging, codées et datées, visibles seulement en back-office. Cette technique facilite l’attribution d’un lot suspect à une expédition précise.

Le facteur financier motive cette industrie grise. Un montant élevé comme 37 millions d’euros attire des équipes chevronnées. Cependant, une coopération rapide entre police, marques et plateformes desserre l’étau. L’objectif consiste à rendre le lot économiquement toxique. Moins il se revend, plus il devient risqué à conserver. Alors, les intermédiaires s’exposent à des saisies avec preuves techniques solides.

Enfin, la communication vers les utilisateurs compte. Un rappel clair des signaux d’alerte protège les acheteurs. L’écosystème gagne à promouvoir des achats tracés, chez des revendeurs contrôlés, avec facture et garantie. Ce cercle vertueux réduit la fenêtre d’opportunité des revendeurs de produits volés et limite la casse sur le marché primaire.

Assurance, conformité et dégrèvement : amortir le choc financier après un cambriolage

L’après-coup d’un cambriolage repose sur trois piliers: assurance, finance et conformité. D’abord, l’assurance “dommages aux biens” et “pertes d’exploitation” couvre les stocks en entrepôt. Les garanties “transport” prennent le relais dès la sortie du quai. Clarifier ces frontières contractuelles évite des trous de couverture. Un inventaire digital fin, aligné aux numéros de série, accélère l’indemnisation.

Ensuite, le dégrèvement fiscal peut s’appliquer sur des stocks perdus, sous conditions de preuve et de procédure. Les directions financières documentent la liste des biens, l’estimation de valeur, et les procès-verbaux. Des experts évaluent la vétusté et les remises, pour ne pas surévaluer. Puis, l’assureur ajuste l’indemnité en fonction de la police. Par conséquent, une gouvernance claire évite les frictions entre déclaratif fiscal et dossier d’assurance.

Le volet conformité exige une traçabilité solide. L’entreprise active le gel IMEI/numéro de série, informe les partenaires et notifie les marketplaces. Par ailleurs, une communication graduée rassure sans divulguer d’informations exploitables par d’éventuels complices. Les équipes juridiques veillent aux obligations de transparence, notamment si l’entreprise est cotée.

Le retour d’expérience nourrit la prévention. Un plan d’investissement priorise redondance réseau, capteurs anti-arrachement et supervision hors site. Un script d’alerte unifiée envoie des messages aux responsables, au gardiennage et à un prestataire SOC. Ensuite, des audits croisés avec les prestataires de sécurité ajustent les flux. Cette démarche, soutenue par des preuves techniques, renforce la position vis-à-vis de l’assureur.

La relation avec l’écosystème marchand compte aussi. Évaluer les partenaires et les places de marché fait partie de l’hygiène anti-fraude. Un retour d’expérience sur les retours clients et la fiabilité logistique se lit dans cet avis détaillé d’une grande enseigne en ligne. De même, la rationalisation de la prospection commerciale limite les fuites d’informations sensibles, sujet analysé ici sur le démarchage téléphonique modernisé, où la gestion de la donnée et des processus peut inspirer les équipes B2B.

Enfin, la pédagogie interne demeure essentielle. Former les équipes à repérer un comportement suspect, instaurer la double validation sur les ouvertures hors horaires, et simuler des incidents créent une culture de vigilance. Une entreprise qui documente, mesure et améliore transforme le risque en levier opérationnel. Dans ce sillage, l’épisode de Seine-Saint-Denis devient un accélérateur de maturité pour tout l’écosystème.

Checklist opérationnelle anti-vol pour sites logistiques

Pour concrétiser les enseignements, cette liste rapide synthétise les priorités actionnables à court terme.

- 🔐 Doubler l’alarme par un canal cellulaire et un enregistreur hors site.

- 🛰️ Isoler la vidéo via un pont radio redondant et surveiller la latence.

- 📦 Poser des scellés électroniques sur palettes à haute valeur.

- 🧰 Tester mensuellement onduleurs et batteries; journaliser les tests.

- 🧭 Cartographier les “fenêtres de risque” et verrouiller les accès hors horaires.

- 📡 Activer un plan de gel IMEI/numéros de série en moins de 60 minutes.

Comment reconnaître un smartphone potentiellement volé ?

Exiger une facture nominative, vérifier l’IMEI auprès de l’opérateur et observer le packaging. Un prix anormalement bas, des accessoires génériques ou l’absence de garantie sont des signaux d’alerte.

Quelles mesures immédiates pour un entrepôt après un incident ?

Sécuriser les lieux, lancer l’alerte unifiée, extraire les logs vidéo, prévenir assureur et autorités, puis geler les numéros de série/IMEI. Documenter en continu chaque action.

L’assurance couvre-t-elle les pertes en entrepôt et en transport ?

Oui, via des garanties distinctes. Les clauses diffèrent selon l’emplacement du stock. Il faut cartographier précisément les risques et tenir un inventaire chiffré et horodaté.

Quel rôle joue la cybercriminalité dans ce type de casse ?

Les groupes mêlent intrusion physique et neutralisation électronique. La revente passe par des réseaux en ligne, ce qui impose des coopérations rapides entre marques, opérateurs et plateformes.

Faut-il s’attendre à une hausse durable des prix ?

L’effet reste souvent temporaire et localisé. La reconstitution des stocks et le blocage des appareils volés limitent la pression sur les prix.