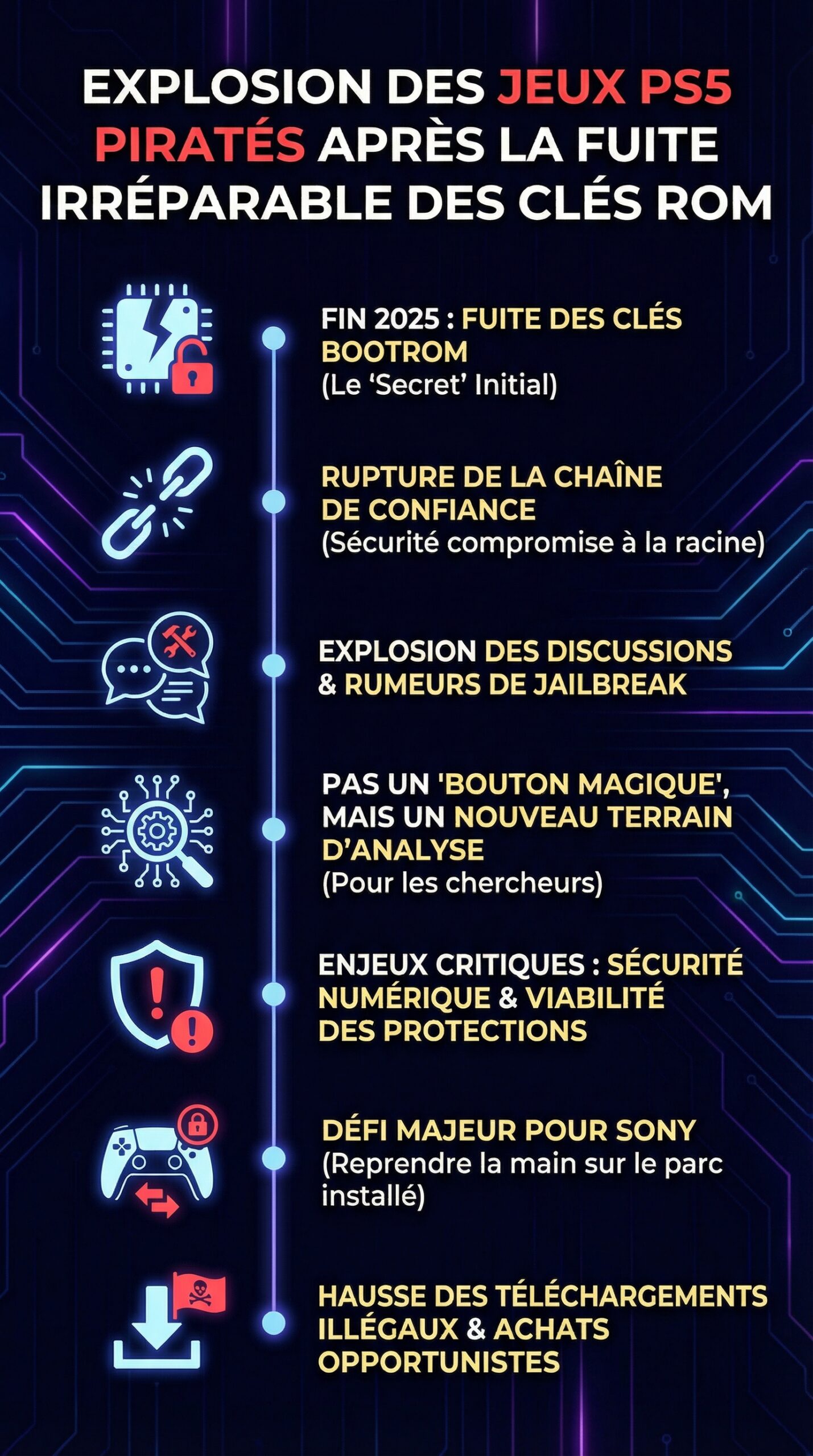

Depuis la fin 2025, un sujet a quitté les forums confidentiels pour s’inviter partout : une fuite de clés ROM associées au démarrage de la PS5. Or, dès qu’un secret touche au tout premier maillon de la chaîne de confiance, l’écosystème entier retient son souffle. Résultat, les rumeurs d’outils de jailbreak et l’ombre du téléchargement illégal alimentent une explosion de discussions, de spéculations et d’achats opportunistes. Pourtant, l’enjeu dépasse le simple fantasme du “tout gratuit” : il touche la sécurité numérique, la viabilité des protections, et la capacité de Sony à reprendre la main sur une console de jeu déjà vendue à des millions d’exemplaires.

Dans le même temps, le grand public découvre une nuance essentielle : une fuite de clés au niveau BootROM n’est pas un bouton magique. Cependant, elle change la carte du terrain pour les chercheurs et les équipes d’exploit. Ainsi, ce qui ressemblait hier à une chasse aux failles isolées devient une analyse structurée de la séquence de boot, avec des possibilités nouvelles pour le piratage, mais aussi pour le homebrew. Dès lors, une question s’impose : comment une donnée “gravée dans le silicium” peut-elle déclencher une vague de jeux piratés, tout en restant techniquement complexe à exploiter ?

- La fuite des clés ROM/BootROM vise la couche cryptographique la plus précoce de la PS5.

- Le problème est durable : ces clés sont fusionnées dans la puce, donc non modifiables par mise à jour.

- Un jailbreak “grand public” n’est pas immédiat, car d’autres verrous restent à contourner.

- Les risques vont de la perte de compte au malware, et jusqu’aux impacts sur la protection des droits d’auteur.

- Le marché physique réagit : certains jeux soupçonnés d’être exploitables voient leurs prix grimper.

Sony face à une fuite de clés ROM PS5 : comprendre la racine matérielle du piratage

Le cœur du débat se situe autour de la BootROM, une zone de code minimale qui s’exécute avant tout le reste. Ensuite, elle vérifie la légitimité des étapes suivantes, notamment le bootloader et des composants du firmware. Autrement dit, cette étape sert de douane : sans validation cryptographique, rien ne démarre. Par conséquent, une fuite de clés ROM associées à cette phase attire immédiatement l’attention, car elle éclaire la logique de validation la plus fondamentale.

Contrairement à une faille logicielle classique, ces clés ne résident pas dans un fichier modifiable. Au contraire, elles sont fusionnées dans le silicium lors de la fabrication. Donc, même si Sony publie un firmware agressif, la base matérielle reste identique sur les consoles déjà vendues. Cette différence explique pourquoi les analystes parlent d’un événement “irréparable” pour le parc existant. En pratique, une révision matérielle future peut intégrer de nouvelles clés, mais l’existant demeure exposé sur le long terme.

Pour clarifier l’impact, il faut séparer trois éléments. D’abord, la fuite ne prouve pas qu’un outil de jailbreak prêt à l’emploi circule déjà. Ensuite, elle facilite l’analyse cryptographique et réduit la part d’inconnu pour les chercheurs. Enfin, elle peut accélérer la construction d’une chaîne d’exploit complète, car une clé valide aide à comprendre ce que la console accepte au démarrage. Ainsi, l’enthousiasme naît moins d’un “crack instantané” que d’un gain stratégique.

Un fil conducteur aide à matérialiser l’enjeu. Une petite boutique de réparation, “Atelier Pixel”, reçoit depuis janvier des demandes étranges : “Pouvez-vous rendre ma PS5 jailbreakable ?”. Le technicien répond toujours la même chose : sans outil fiable, rien n’est simple. Toutefois, il constate déjà des consoles modifiées de manière hasardeuse, souvent avec des symptômes réseau ou stockage. Donc, même avant une démocratisation, la fuite crée un climat propice aux manipulations risquées.

Enfin, cette affaire rappelle des précédents historiques. La PS3 a connu des ruptures de confiance majeures, et la Nintendo Switch a souffert d’une vulnérabilité BootROM célèbre. Or, dans ces cas, le temps a joué pour la scène : d’abord la recherche, puis les méthodes reproductibles, et enfin les interfaces “grand public”. Le signal à retenir reste pragmatique : une fuite de racine de confiance ne casse pas tout en un jour, mais elle change durablement la trajectoire.

Explosion des jeux piratés sur PS5 : de la fuite aux usages, entre fantasme et chaîne d’exploitation

Le terme explosion décrit surtout la vitesse de propagation des récits. D’abord, des captures d’écran et chaînes hexadécimales circulent. Ensuite, des comptes annoncent des “jailbreak complets”. Or, le passage de la théorie à l’usage domestique exige une chaîne : entrée, exécution, persistance, puis contournement des contrôles. Ainsi, les jeux piratés ne deviennent massifs que lorsqu’un ensemble d’outils rend l’opération simple, reproductible, et relativement stable.

Pour comprendre ce décalage, il faut détailler le parcours typique. Une clé BootROM peut aider à déchiffrer ou interpréter des éléments du boot. Cependant, il reste souvent nécessaire de disposer d’un vecteur d’exécution, comme un bug dans un composant système, un navigateur, ou un jeu. Ensuite, il faut escalader les privilèges. Enfin, l’exploit doit survivre aux redémarrages, ou offrir un moyen de relancer l’environnement modifié. Donc, la fuite réduit un verrou, mais elle ne supprime pas la complexité.

Cela dit, la psychologie du marché réagit immédiatement. Dès qu’un titre est soupçonné d’héberger une vulnérabilité, sa valeur grimpe. Un cas typique concerne un jeu jugé obscur sur PS4, cité dans des rumeurs comme point d’entrée. Même si l’information reste floue, certains acheteurs spéculent. Par conséquent, des copies physiques deviennent rares, et les plateformes d’occasion affichent des prix incohérents. Le mécanisme est simple : l’offre est fixe, tandis que la demande est dopée par l’espoir.

Dans les faits, le téléchargement illégal s’accélère surtout quand une méthode “one-click” se diffuse. Or, cette étape arrive souvent après une période d’outils techniques, réservés à un public patient. C’est pourquoi les semaines qui suivent une fuite se caractérisent par une agitation disproportionnée. Néanmoins, l’effet boule de neige est réel, car chaque avancée publique attire des contributions supplémentaires. Ainsi, la scène gagne des testeurs, mais aussi des opportunistes.

Pour les joueurs, une question revient : “Est-ce que toutes les PS5 sont concernées ?”. Sur la dimension BootROM, la réponse dépend du modèle exact et de la révision de puce. Cependant, dès lors que la clé cible une génération déjà produite, la surface de risque est large. Donc, une partie significative du parc est potentiellement exposée, même si l’exploitation n’est pas universelle. La nuance cruciale est là : vulnérable ne veut pas dire compromis.

Le point final reste opérationnel : l’explosion médiatique masque l’essentiel, à savoir la maturation d’une chaîne complète. Et c’est précisément cette maturation qui déterminera l’ampleur réelle du phénomène dans les mois suivants.

Cette dynamique mène naturellement vers un autre volet : la sécurité numérique au quotidien, car le piratage ne concerne pas seulement les éditeurs, mais aussi les utilisateurs finaux.

Sécurité numérique sur console de jeu : risques concrets pour les joueurs PS5 et pour les comptes

Une console de jeu moderne n’est plus un simple lecteur de disques. Au contraire, elle gère des comptes, des paiements, des sauvegardes cloud, et des identités en ligne. Donc, lorsqu’une scène de modification se développe, les risques dépassent la question des jeux piratés. En effet, une PS5 connectée peut devenir une cible, surtout si des outils non officiels circulent. Ainsi, la prudence n’est pas morale, elle est technique.

Premier risque : l’injection de logiciels malveillants déguisés. Un “pack jailbreak” peut inclure un binaire qui vole des identifiants, ou qui détourne le DNS pour pousser de la publicité intrusive. Ensuite, la victime pense avoir installé un outil de hack, alors qu’elle a ouvert une porte. Deuxième risque : le bannissement. Sony surveille les comportements réseau, et des anomalies peuvent entraîner la perte d’accès aux services. Par conséquent, une console modifiée peut perdre le multijoueur, voire l’accès au compte.

Troisième risque : l’intégrité des données. Lorsqu’un système écrit dans des zones sensibles, une erreur peut corrompre la base de données interne. Or, les symptômes sont frustrants : bibliothèques qui disparaissent, mises à jour impossibles, et stockage instable. Dans “Atelier Pixel”, les cas typiques incluent des SSD externes en panne logique après des manipulations de firmware. Donc, le coût réel peut dépasser le prix de quelques jeux.

Bonnes pratiques si la PS5 est exposée aux rumeurs de piratage

Un joueur n’a pas besoin d’être expert pour réduire les risques. D’abord, il faut éviter les dépôts inconnus et les exécutables partagés via messageries. Ensuite, il est utile d’activer l’authentification forte sur le compte PlayStation, car elle limite l’impact d’un vol de mot de passe. Enfin, les sauvegardes critiques doivent être dupliquées, car une corruption n’arrive jamais au bon moment.

- Activer la double authentification et vérifier les appareils connectés au compte.

- Isoler la console du réseau lors de tests non officiels, si des tests sont malgré tout envisagés.

- Éviter les outils “miracles” et privilégier les sources techniques réputées, même si elles sont austères.

- Sauvegarder les données importantes sur un support fiable avant toute manipulation.

- Surveiller les transactions et les e-mails de connexion pour détecter une compromission.

En parallèle, les parents doivent intégrer un fait simple : le piratage attire aussi des contenus non adaptés. Or, une console modifiée peut contourner des contrôles, même si le contrôle parental est actif. Par conséquent, la sécurité n’est pas seulement une question de DRM, c’est aussi une question d’environnement familial.

Cette réalité mène vers le sujet qui fâche : la protection des droits d’auteur et l’équilibre fragile entre homebrew légitime et contrefaçon.

Protection des droits d’auteur et piratage PS5 : enjeux légaux, économiques et éthiques

La confusion la plus fréquente associe jailbreak et piratage comme s’ils étaient identiques. Pourtant, le homebrew peut servir à des projets légitimes : applications indépendantes, outils d’accessibilité, ou expérimentation technique. Cependant, dès qu’une méthode permet aussi d’exécuter des copies non autorisées, le basculement est rapide. Ainsi, la protection des droits d’auteur devient l’axe central des réactions industrielles, car elle conditionne la rémunération des studios et des créateurs.

Dans une économie du jeu dominée par les coûts de production, la perte marginale peut sembler abstraite. Néanmoins, pour un studio moyen, quelques milliers de ventes en moins peuvent annuler un portage, ou geler un patch. De plus, le piratage impacte aussi des métiers invisibles : localisation, QA, support, et maintenance réseau. Donc, le sujet dépasse les éditeurs “géants”. Et c’est pourquoi Sony, mais aussi les partenaires, surveillent ce type de fuite avec une attention extrême.

Du côté juridique, la situation varie selon les pays, mais une constante demeure. Contourner une mesure technique de protection expose à des sanctions, même si aucun jeu n’est copié. Ensuite, distribuer des outils facilitant le téléchargement illégal aggrave encore le risque. Par conséquent, l’utilisateur final peut se retrouver pris entre la tentation et une réalité administrative brutale : bannissement, procédures, ou litiges. La prudence est donc rationnelle, pas seulement “morale”.

Pourquoi Sony ne peut pas “simplement patcher” une fuite de clés ROM

Le réflexe du grand public reste logique : “une mise à jour corrigera”. Or, la BootROM agit avant le firmware. Donc, si la clé qui valide le démarrage est compromise, le correctif logiciel arrive trop tard dans la séquence. Sony peut durcir des couches supérieures, et il le fera probablement. Toutefois, la racine matérielle reste inchangée sur le parc existant. Ainsi, la meilleure réponse est souvent une nouvelle révision matérielle, ou un nouveau modèle, avec des secrets différents.

Dans les faits, cette contrainte influence aussi la communication. Une entreprise hésite à confirmer publiquement une fuite, car cela fige le récit. Pourtant, le silence nourrit aussi les spéculations. Alors, Sony se retrouve sur une ligne étroite : rassurer sans valider, agir sans sur-réagir. Cette tension explique pourquoi les annonces officielles restent généralement prudentes.

Enfin, une idée mérite d’être dite clairement : une scène de hack ne se limite pas à la gratuité. Elle peut aussi stimuler l’innovation, notamment sur l’accessibilité, la préservation, ou l’émulation de contenus abandonnés. Mais dès que les jeux piratés dominent, l’espace de discussion se referme. L’insight final tient en une phrase : la technique ouvre des portes, l’usage décide si l’écosystème s’améliore ou se dégrade.

Reste un angle très concret : comment cette fuite reconfigure les produits, les révisions matérielles et les choix d’achat autour de la PS5 et de ses variantes.

Matériel PS5, révisions et stratégie 2026 : quels impacts sur les modèles, le marché et les achats

Quand une faille touche une base matérielle, la réponse la plus efficace passe souvent par le hardware. Ainsi, les observateurs scrutent les révisions de cartes mères, les changements de puces, et les indices de durcissement. Sur PS5, la logique est identique : si des clés ROM sont compromises sur une génération d’APU, la seule correction “propre” consiste à produire une nouvelle série avec des secrets distincts. Ensuite, Sony peut segmenter le risque : l’ancien parc reste exposé, tandis que les nouveaux lots sont mieux protégés.

Pour le consommateur, ce contexte modifie l’achat, même sans intention de piratage. Certains veulent un modèle “plus sûr”, car ils craignent les malwares. D’autres cherchent au contraire une révision “compatible” avec des outils futurs. Or, cette logique alimente un marché gris, où des vendeurs prétendent connaître la “bonne série”. Par conséquent, les arnaques se multiplient : numéros de série inventés, consoles ouvertes, et composants remplacés. Donc, l’acheteur doit privilégier les circuits officiels.

Comparaisons pragmatiques : acheter, garder, ou attendre

Pour un joueur standard, garder sa console et appliquer les mises à jour reste la stratégie la plus stable. Ensuite, il faut éviter les outils non officiels, car le risque utilisateur est immédiat. En revanche, pour un technophile, la tentation de figer une version système est forte. Cependant, cela coupe aussi l’accès à des correctifs de sécurité réseau. Donc, le choix implique un compromis clair entre curiosité et exposition.

Les accessoires deviennent aussi un sujet, notamment le stockage. Un SSD interne rapide améliore la réactivité, mais il n’ajoute aucune protection contre une modification profonde. En revanche, un bon routeur avec contrôle DNS et filtrage peut réduire certaines attaques opportunistes. Ainsi, la sécurité pratique passe parfois par l’infrastructure domestique, pas par la console seule.

Le marché des jeux physiques subit également des tensions. Dès qu’un titre est cité comme “vecteur”, il disparaît des rayons, puis réapparaît sur l’occasion à prix gonflé. À court terme, cela pénalise les collectionneurs. À moyen terme, cela peut pousser des éditeurs à rééditer des stocks, si la demande devient durable. Toutefois, si la demande est liée à une vulnérabilité, l’éditeur peut aussi modifier le contenu ou publier un correctif, ce qui change la donne.

Un exemple concret illustre l’effet domino. Un revendeur en ligne observe une hausse brutale sur un jeu PS4 de niche, après une rumeur de point d’entrée. Ensuite, des acheteurs commandent plusieurs exemplaires “au cas où”. Puis, les prix montent, car l’algorithme suit la demande. Finalement, des joueurs ordinaires paient plus cher un jeu médiocre, uniquement à cause du bruit. La leçon est simple : le signal technique peut créer une bulle commerciale en quelques jours.

Pour finir, une phrase doit rester en tête au moment de cliquer sur “acheter” : la meilleure défense d’un foyer reste l’usage raisonnable et les mises à jour, pas la chasse aux rumeurs.

La fuite des clés ROM signifie-t-elle que toutes les PS5 peuvent lancer des jeux piratés dès maintenant ?

Non. La fuite peut faciliter la recherche et accélérer le développement d’outils, cependant une chaîne d’exploitation complète reste nécessaire. Sans vecteur d’exécution fiable et sans outils stables, l’usage grand public n’est pas immédiat.

Pourquoi cette fuite est-elle dite irréparable sur les consoles déjà vendues ?

Parce que les clés BootROM sont fusionnées dans la puce lors de la fabrication. Une mise à jour logicielle intervient trop tard dans le démarrage pour remplacer ces secrets. Une correction réelle exige une révision matérielle avec de nouvelles clés.

Quels risques concrets pour un joueur qui teste un outil de jailbreak trouvé en ligne ?

Les risques incluent malware, vol de compte, corruption de données et bannissement des services en ligne. Il faut aussi compter les pertes de stabilité et l’impossibilité de profiter de correctifs de sécurité si la console reste sur une ancienne version.

Le homebrew sur PS5 est-il forcément illégal ?

Le homebrew peut être utilisé pour des usages légitimes, comme des applications indépendantes. En revanche, contourner des mesures de protection et faciliter le téléchargement illégal expose à des sanctions, et cela entre en conflit avec la protection des droits d’auteur.

Comment limiter l’exposition si le sujet inquiète, sans être expert ?

Activer la double authentification, maintenir les mises à jour, éviter les outils non officiels et surveiller les connexions au compte. En complément, un réseau domestique bien configuré réduit certains détournements opportunistes.

« Une clé gravée dans le silicium peut ouvrir des années de bricolage… ou des mois de chaos, selon l’usage qu’on en fait. »