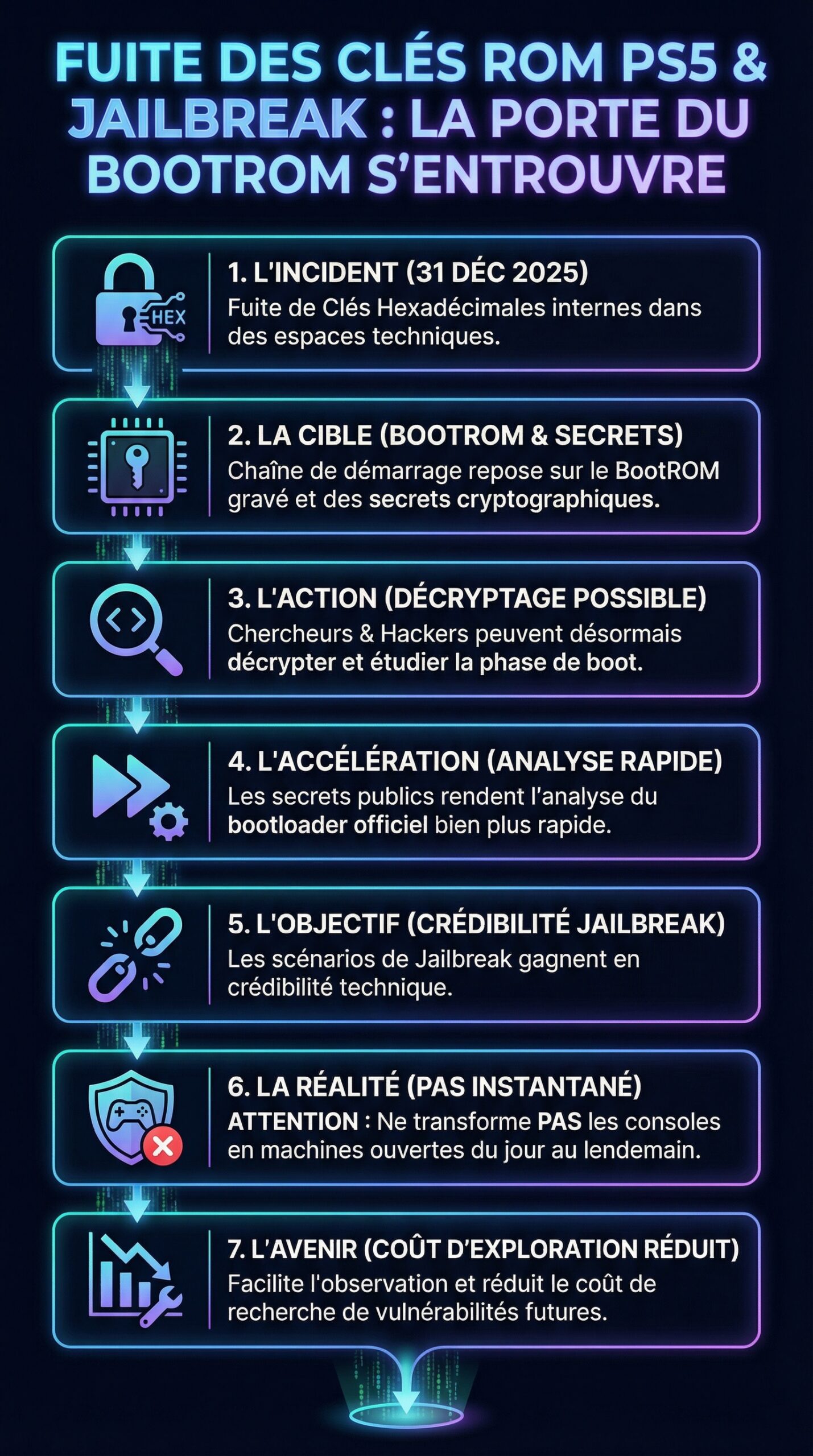

Le dernier jour de 2025, une Fuite a secoué l’écosystème console : des chaînes hexadécimales présentées comme des Clés ROM internes de PlayStation 5 ont commencé à circuler dans des espaces techniques. Derrière ces lignes de caractères, un enjeu simple se dessine : la capacité, pour des chercheurs et des profils orientés Hacking, de décrypter et d’étudier la chaîne de démarrage. Or cette phase ne ressemble pas à une simple vérification logicielle. Elle repose sur un morceau de BootROM gravé dans la puce, puis sur des secrets cryptographiques supposés inaccessibles. Si ces secrets deviennent publics, l’analyse devient plus rapide, et les scénarios de Jailbreak gagnent en crédibilité.

Pour autant, l’emballement ne doit pas masquer la réalité opérationnelle. Cette divulgation ne transforme pas, du jour au lendemain, toutes les consoles en machines ouvertes. Cependant, elle peut réduire le coût d’exploration du système, car elle permet d’observer de près le bootloader officiel et ses choix de design. Ensuite, si un exploit noyau apparaît, l’amorçage pourrait devenir plus simple à industrialiser. Enfin, la dimension matérielle change le rapport de force : une clé gravée ne se “patch” pas comme un bug logiciel. L’intérêt du grand public est donc clair : comprendre ce que cette Vulnérabilité implique, ce qu’elle ne permet pas encore, et pourquoi Sony pourrait devoir répondre par du hardware plutôt que par une mise à jour.

En Bref

- La Fuite porterait sur des Clés ROM liées au BootROM de la PlayStation 5, utilisées dans la vérification du démarrage.

- Avec ces clés, des équipes de Hacking peuvent accélérer l’analyse du bootloader, donc la recherche d’un Jailbreak.

- Le problème est surtout matériel : des secrets gravés dans l’APU ne se remplacent pas par simple patch logiciel.

- Un Piratage massif n’est pas immédiat, car d’autres barrières existent, mais l’équilibre de Sécurité s’affaiblit.

- La réponse la plus crédible côté constructeur passe par une révision matérielle sur les futures séries, pas par un correctif universel.

Fuite des clés ROM PS5 : ce que révèle réellement le BootROM sur la chaîne de confiance

Au démarrage d’une PlayStation 5, tout commence par un code immuable : le BootROM. Ce fragment est intégré dans la puce, et il se comporte comme un gardien. Ainsi, avant d’exécuter le moindre composant logiciel complexe, il vérifie que la suite du démarrage est légitime. L’objectif est clair : empêcher qu’un code non autorisé prenne le contrôle tôt, là où la Sécurité est la plus fragile.

Dans ce modèle, les Clés ROM servent de référence cryptographique. Autrement dit, elles permettent de valider, puis de déchiffrer certains éléments de la chaîne de boot. Quand une Fuite divulgue ces clés, l’intérêt principal n’est pas “d’installer un jeu gratuit” immédiatement. En revanche, la compréhension du système devient plus accessible, car la barrière de lecture du bootloader s’effondre.

Pourquoi la clé gravée change la nature de la vulnérabilité

Une faille logicielle se corrige, car un éditeur peut publier une mise à jour. Cependant, une clé gravée dans l’APU ne se modifie pas sur les consoles déjà vendues. Cette différence explique pourquoi certains analystes parlent d’un problème “impossible à patcher”. Même si un firmware bloque un chemin précis, la possibilité d’étudier le boot officiel reste acquise.

Pour illustrer, un laboratoire fictif, “Atelier Sécu”, reçoit une PS5 de série standard. Grâce aux clés divulguées, ses ingénieurs peuvent comparer les signatures, vérifier des hypothèses et cartographier le démarrage. Ensuite, ils peuvent documenter les points de friction, comme les vérifications de version ou les mécanismes anti-rollback. Ce travail ne crée pas un Jailbreak instantané, pourtant il rend la recherche plus méthodique.

Du bootloader au noyau : le pont que cherchent les jailbreakers

Le Jailbreak qui intéresse les utilisateurs avancés vise souvent l’exécution de code au niveau du noyau, donc avec des privilèges étendus. Or, le bootloader est un passage obligé, car il orchestre l’accès aux étages supérieurs. Par conséquent, si le bootloader peut être déchiffré, il devient possible d’identifier des surfaces d’attaque : services précoces, parsers, ou routines de mise à jour.

En pratique, le chemin typique reste long. D’abord, il faut une faille exploitable. Ensuite, il faut une chaîne fiable. Enfin, il faut un moyen d’amorcer l’exploit à grande échelle. Néanmoins, avec des Clés ROM exposées, la recherche peut passer d’un tâtonnement à une lecture guidée. La prochaine section s’attarde sur les usages concrets, entre analyse légitime et Piratage opportuniste, car la frontière intéresse tout le monde.

Jailbreak PS5 en 2026 : ce que la fuite facilite, et ce qu’elle ne permet pas encore

Dans l’esprit du public, Fuite rime souvent avec Piratage immédiat. Pourtant, la réalité est plus nuancée. Les Clés ROM associées au BootROM simplifient l’analyse, donc elles accélèrent certains travaux. En revanche, elles ne remplacent pas un exploit. Sans vulnérabilité exploitable dans une couche logicielle ou dans une interface matérielle, il n’y a pas d’exécution de code arbitraire.

En 2026, les équipes qui travaillent sur console combinent plusieurs disciplines : rétro-ingénierie, fuzzing, étude des mises à jour, et parfois analyse de périphériques. Grâce aux clés divulguées, une partie “boîte noire” devient lisible. Ainsi, le bootloader officiel peut être décrypté et disséqué, ce qui aide à comprendre les attentes du système. Toutefois, d’autres contrôles restent actifs, comme l’intégrité du noyau et des modules, ou les restrictions d’accès aux zones sensibles.

Analyse, homebrew, CFW : trois objectifs très différents

Le mot Jailbreak recouvre des buts variés. D’un côté, certains veulent exécuter du homebrew, par exemple un lecteur multimédia spécialisé ou des outils de test. De l’autre, certains cherchent un firmware personnalisé, parfois appelé CFW, qui modifie des politiques système. Enfin, une partie vise le Piratage de jeux, ce qui entraîne une réponse juridique et technique plus agressive.

La Fuite des clés est surtout utile pour les deux premiers profils, car l’étude du démarrage apporte des informations sur les garde-fous. En parallèle, les acteurs malveillants utilisent souvent la même documentation. La nuance est donc dans l’usage, pas dans l’outil.

Exemple concret : de la clé au schéma d’attaque

Un scénario réaliste ressemble à ceci : une équipe récupère les chaînes hexadécimales, puis vérifie leur cohérence via des corrélations avec des éléments publics du firmware. Ensuite, elle déchiffre le bootloader, et repère des composants critiques : gestion de mises à jour, validation des signatures, et chargement des modules. Après cela, elle construit une carte des dépendances, ce qui permet de prioriser les cibles de fuzzing.

Ce processus ne garantit rien, cependant il réduit le temps perdu. C’est précisément là que la Vulnérabilité devient stratégique : moins d’aveuglement, donc plus d’itérations. Pour visualiser les méthodes, une vidéo de vulgarisation sur le secure boot aide à comprendre les étapes logiques.

Il reste une question centrale : si Sony ne peut pas “changer” des clés gravées, que peut-il faire concrètement ? La section suivante explore les options industrielles, du redesign de puce à la segmentation des générations de hardware.

Sécurité PlayStation 5 : pourquoi Sony ne peut pas patcher des clés BootROM déjà gravées

Quand une clé cryptographique est inscrite dans le silicium, elle devient une propriété physique de l’appareil. Par conséquent, un patch logiciel ne peut pas l’effacer. Sony peut renforcer des contrôles, et il peut aussi modifier des chemins d’exécution. Cependant, la base de confiance initiale, elle, reste la même sur les unités déjà produites.

Cette contrainte explique l’idée d’une “brèche durable”. Même si la marque publie un firmware plus strict, le travail d’analyse permis par la Fuite continue d’exister. De plus, si une chaîne d’exploitation apparaît plus tard, la compréhension du boot réduit les obstacles d’industrialisation. C’est un point important pour le grand public, car il influence la durée de vie de la menace.

Révision matérielle : l’option la plus crédible, mais pas immédiate

La réponse la plus réaliste consiste à réviser le matériel sur les consoles à venir. Ainsi, de nouvelles séries pourraient intégrer une APU modifiée, avec de nouveaux secrets ou un schéma de vérification renforcé. En pratique, cela demande du temps : validation, production, et logistique. Ensuite, il faut communiquer sans créer de panique commerciale.

Dans une stratégie pragmatique, un constructeur peut aussi segmenter. Par exemple, les nouveaux modèles reçoivent une chaîne de démarrage différente, tandis que les anciennes unités reçoivent des durcissements logiciels. Ce n’est pas une “réparation”, mais c’est une réduction de l’impact.

Rappel produit : techniquement possible, économiquement improbable

Un rappel massif serait une manière radicale d’invalider des clés, car il implique un remplacement de carte mère. Pourtant, le coût est énorme, et l’acceptation client serait faible. En plus, la gestion des stocks et des retours mobiliserait une chaîne industrielle déjà sous pression. Pour ces raisons, cette option reste théorique, même si elle est techniquement cohérente.

Alors, que fait un acteur rationnel ? Il investit dans la détection, la télémétrie côté réseau, et la lutte contre la triche. De plus, il renforce l’écosystème en ligne, car les consoles modifiées finissent souvent par apparaître via des comportements réseau. Cette approche ne ferme pas la Vulnérabilité matérielle, néanmoins elle en limite l’exploitation “visible”. La prochaine section met cette crise en perspective avec d’autres cas célèbres, car l’histoire des consoles regorge de précédents utiles.

Hacking et piratage : parallèles avec la PS3 et la Nintendo Switch pour comprendre le risque PS5

Les crises de Sécurité dans le jeu vidéo ne sont pas nouvelles. L’exemple de la PlayStation 3 reste une référence, car une erreur de cryptographie avait facilité l’installation de homebrew, puis encouragé le Piratage et la triche. De son côté, la Nintendo Switch a aussi illustré l’impact d’une faiblesse au niveau d’une puce, avec le Tegra X1, qui a permis des usages comme l’exécution de Linux par des bidouilleurs.

Ces précédents aident à classer les risques. D’abord, une faille matérielle se diffuse longtemps, car elle touche des millions d’unités identiques. Ensuite, les communautés se structurent rapidement autour d’outils reproductibles. Enfin, les éditeurs répliquent en durcissant les services en ligne et en créant des révisions matérielles.

Ce que la PS5 a de différent : complexité et défense en profondeur

La PlayStation 5 a été conçue avec une approche de défense en couches. Ainsi, même si le BootROM est la racine, d’autres mécanismes jouent un rôle : séparation des privilèges, contrôles d’intégrité, et politiques de chargement. Donc, une Fuite de clés ne renverse pas tout l’édifice. Elle affaiblit une porte, mais elle n’ouvre pas toutes les serrures.

En revanche, l’effet cumulatif compte. Si une faille noyau apparaît, l’accès à une compréhension fine du boot peut accélérer la stabilisation d’un exploit. C’est là que le public doit éviter deux pièges : croire que “tout est fini”, ou croire que “rien ne se passera”. L’expérience montre un entre-deux : une accélération des capacités, avec une temporalité imprévisible.

Le rôle du “code source” dans les récits de fuite

Les discussions en ligne mélangent souvent “Code source” et “clés”. Or, une clé n’est pas du code complet. Cependant, elle peut rendre lisibles des composants chiffrés, donc elle rapproche de la compréhension fonctionnelle. C’est ce glissement sémantique qui alimente les titres choc.

Pour une comparaison concrète, imaginer un coffre dont le plan est public, mais dont la serrure était inconnue. Si la combinaison fuit, le plan devient exploitable. Ce n’est pas la totalité du bâtiment, néanmoins c’est une accélération. Pour approfondir les parallèles Switch/PS3, une recherche vidéo sur les failles matérielles et leur longévité apporte un cadrage utile.

Après les précédents, une autre question monte : quel impact concret pour les joueurs, les studios, et le marché des accessoires ? La section suivante se concentre sur les effets économiques et pratiques, car une faille influence aussi les prix, les services, et les usages.

Impact marché en 2026 : jeux, consoles, accessoires et outils après la fuite des clés ROM

Une Fuite de Clés ROM ne modifie pas seulement la scène technique. Elle peut aussi influencer le marché. D’un côté, certains acheteurs cherchent une console “compatible” avec de futurs outils de Jailbreak. De l’autre, des vendeurs peu scrupuleux surfent sur la confusion. Résultat : les annonces “pré-jailbreak” apparaissent, alors que rien ne garantit une exploitation simple.

Pour les studios, la crainte principale vise la triche en ligne et la fuite de contenu. Cependant, l’expérience montre que le premier impact se voit souvent sur les environnements multijoueur. Ainsi, les éditeurs renforcent l’anti-cheat, et ils déplacent des vérifications côté serveur. Cette approche réduit l’intérêt des modifications locales, même si elle ne les empêche pas totalement.

Effets pratiques pour les utilisateurs : ce qu’il faut surveiller

Dans les mois qui suivent ce type d’événement, plusieurs signaux reviennent. D’abord, des “packs” promettent un Piratage facile, souvent contre paiement. Ensuite, des boutiques en ligne affichent des accessoires “débrick”, alors que les briques viennent surtout de manipulations hasardeuses. Enfin, des firmwares modifiés circulent sous forme de fichiers douteux.

Pour limiter les risques, quelques réflexes simples aident. La liste suivante cible la sécurité personnelle, pas la morale du hacking.

- Vérifier l’origine des outils et éviter les archives sans réputation technique établie.

- Éviter les services payants promettant un Jailbreak “en 5 minutes”, car l’arnaque est fréquente.

- Protéger les comptes PlayStation avec une authentification forte, car les vagues de phishing augmentent après une crise.

- Surveiller les annonces de bannissement et les politiques réseau, car Sony agit souvent côté services.

Tests et comparaisons : où se situe la PS5 face à d’autres matériels “ouverts”

Sur le plan matériel, la PS5 reste une plateforme très performante, surtout grâce à son SSD et à l’équilibre CPU/GPU. En comparaison, un mini-PC orienté jeu offre plus de liberté logicielle, mais il n’a pas l’écosystème console. À l’inverse, une console portable “PC” permet Linux nativement, toutefois elle demande des réglages. La question devient donc : liberté ou simplicité ?

Dans un cas d’usage concret, un joueur qui veut émuler des anciennes consoles choisira souvent un mini-PC, car le support y est stable. À l’opposé, un bidouilleur qui veut comprendre la chaîne secure boot de la PlayStation 5 s’intéressera à la Vulnérabilité BootROM, car elle touche une architecture grand public. Cette tension nourrit les tendances hardware : les plateformes ouvertes progressent, tandis que les consoles renforcent la défense en profondeur.

Enfin, une phrase résume bien l’enjeu, car elle rappelle que la sécurité n’est pas une promesse abstraite : « Quand la racine de confiance fuit, chaque couche supérieure devient une négociation, pas une garantie. »

La fuite des clés ROM signifie-t-elle que toutes les PS5 sont jailbreakées ?

Non. La fuite facilite l’analyse du bootloader via le BootROM, mais un jailbreak opérationnel nécessite encore une chaîne d’exploitation fiable (par exemple un exploit noyau) et des outils reproductibles.

Pourquoi Sony ne peut-il pas corriger le problème avec une simple mise à jour ?

Parce que les clés ROM et le BootROM sont liés au matériel et supposés gravés dans l’APU. Un correctif logiciel peut durcir des contrôles, cependant il ne peut pas remplacer une clé matérielle déjà intégrée aux consoles vendues.

Quels risques concrets pour les joueurs qui ne cherchent pas le hacking ?

Le risque principal concerne les arnaques (faux outils, faux services payants) et l’augmentation du phishing autour des comptes. Par ailleurs, les environnements en ligne peuvent se durcir, avec plus de contrôles et des bannissements en cas de modifications.

Une révision matérielle peut-elle vraiment neutraliser la fuite ?

Oui, pour les nouvelles unités produites, un redesign peut changer des éléments de la chaîne de confiance. En revanche, cela ne modifie pas les consoles déjà sur le marché, qui gardent les mêmes composants gravés.