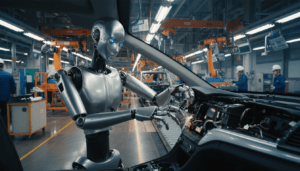

Des cyberpirates activent une nouvelle chaîne d’exploitation: détourner des caméras privées pour produire des vidéos falsifiées à caractère sexuel. L’affaire éclatée en Corée du Sud révèle plus de 120 000 caméras IP compromises, 545 contenus vendus et une économie souterraine qui s’appuie sur le piratage basique des identifiants par défaut. Les autorités ont arrêté quatre suspects, tandis que les victimes identifiées — au moins 58 — sont redirigées vers le Centre de soutien aux victimes de crimes numériques. Le phénomène dépasse la simple atteinte aux biens: il s’attaque à la protection de la vie privée, alimente une industrie de la cybercriminalité et accélère la banalisation du deepfake dans des lieux du quotidien.

Les pratiques observées montrent un modus operandi répétitif: mots de passe faibles, accès non restreints et portées Wi‑Fi mal sécurisées. Les séquences volées sont ensuite retouchées et enrichies par des outils d’IA grand public. Puis, elles sont revendues à des plateformes étrangères pour environ 30 000 €. La diffusion échappe vite au contrôle, et la suppression devient complexe. Alors, comment réagir dès maintenant? Le terrain se situe autant du côté cybersécurité — durcissement des appareils, réseau, mises à jour — que du côté sociotechnique — accompagnement des victimes et responsabilité des fabricants. L’analyse suivante expose l’architecture technique de l’attaque, les contre‑mesures concrètes et les choix matériels plus sûrs, avec un fil rouge: réduire la surface d’attaque et restaurer la confiance.

En bref

- 🔒 120 000 caméras IP compromises en Corée du Sud, 4 arrestations, 545 vidéos vendues.

- 🧠 Combinaison de vol d’images et de deepfake pour produire des vidéos falsifiées à contenu sexuel.

- 🛡️ Failles clés: mots de passe par défaut, accès distant ouvert, mises à jour ignorées.

- 🏠 Cibles variées: domiciles, salles de sport, cabinets médicaux, karaokés.

- 🚨 Priorités: cybersécurité domestique, segmentation réseau, 2FA, surveillance des logs.

- ⚖️ Aide aux victimes et responsabilités des fabricants au cœur de la réponse publique.

Principales conclusions

- ✅ Les caméras privées peu sécurisées deviennent des capteurs d’intimité à haut risque.

- ✅ La chaîne technique mêle piratage simple et IA vidéo pour monétiser l’intrusion.

- ✅ Des réglages et équipements adaptés réduisent drastiquement l’exposition.

- ✅ Les cadres juridiques et l’assistance aux victimes doivent suivre le rythme.

Piratage massif en Corée du Sud: comment des cyberpirates détournent des caméras privées pour du contenu sexuel

Le dossier sud‑coréen décrypte une exploitation industrielle. Les suspects ont visé les flux RTSP/ONVIF exposés et des portails cloud fragiles. Ils ont priorisé les appareils vendus moins de 50 € avec identifiants par défaut. La manœuvre ne nécessite pas de zero‑day: elle repose sur des mots de passe tels que 0000 ou ABCD, parfois jamais modifiés depuis l’installation.

Les lieux compromis composent un panorama dérangeant de la vie moderne. Des intérieurs privés, des salons esthétiques, des salles de yoga et des cabinets médicaux — jusqu’aux cabinets de gynécologie — ont été touchés. L’attaque sape la confiance envers des dispositifs supposés protecteurs. Elle transforme un outil de tranquillité en artefact d’exposition.

Chronologie et méthode d’intrusion

Les scripts de scan ont recherché des caméras IP accessibles sur Internet. Ensuite, les pirates ont testé des combinaisons d’accès par défaut. Une fois à l’intérieur, ils ont aspiré des flux ou déclenché des enregistrements, puis exporté les séquences vers des serveurs tiers. Les contenus ont été triés et renommés selon des « scénarios » destinés à la revente.

Selon l’enquête, les saisies regroupent 545 montages. Les plateformes acheteuses se situeraient hors du pays, notamment en Chine. Le règlement atteint environ 30 000 € pour l’ensemble, ce qui suggère un modèle à faible marge mais à gros volumes. Les victimes identifiées sont au nombre de 58, mais le chiffre réel peut être supérieur.

- 🧩 Vecteurs d’accès : ports ouverts, UPNP actif, mots de passe par défaut.

- 📡 Protocoles : RTSP/ONVIF non chiffrés, API cloud non protégées.

- 🗂️ Organisation : index par lieux, heures, types d’activité.

- 🤑 Monétisation : vente à des sites de voyeurisme, paiements anonymisés.

- 🚑 Après‑coup : contact des victimes et orientation vers l’assistance publique.

Cas concrets et fil conducteur

Un foyer de Séoul, la famille Park, a découvert par la police une fuite depuis la caméra du salon. Leur routeur exposait l’appareil via UPNP. Un mot de passe basique facilitait l’accès. Le flux nocturne avait été enregistré pendant plusieurs semaines sans alerte.

Autre exemple, Mina, professeure de yoga à Busan, a vu sa salle ciblée. Le fournisseur avait activé par défaut l’accès distant. Les pirates ont récupéré des angles de vestiaire et les ont exploités dans des montages à contenu sexuel. La salle a dû suspendre l’activité pour audit et remplacement matériel.

Le tableau met en lumière un constat simple: la facilité d’entrée alimente une économie grise qui s’industrialise vite. Ici, la technique n’est pas sophistiquée, mais la logistique et la répétition la rendent redoutable. Le prochain enjeu réside dans le couplage avec des outils d’IA, abordé juste après.

De la captation illégale aux vidéos falsifiées: pipeline technique et deepfake

La deuxième phase transforme des images volées en vidéos falsifiées. Les séquences brutes sont d’abord nettoyées: débruitage, stabilisation, suppression d’artefacts. Puis, des outils de deepfake insèrent des visages, masquent des identités, ou accentuent la nudité perçue via inpainting et diffusion guidée. La chaîne mêle scripts open source et plateformes payantes.

La cible? Produire des montages « exploitables » commercialement. Les pirates réétiquettent les clips pour maximiser les clics. Ils recourent à des modèles IA prêts à l’emploi, qui s’exécutent sur des GPU milieu de gamme. L’ensemble s’inscrit dans un cycle rapide: capture, retouche, publication, monétisation.

Étapes clés du pipeline

Un pipeline type comprend une collecte automatisée, une sélection par heuristiques (mouvements, zones sensibles, cadrage), et une retouche assistée. Ensuite, des modèles d’échange de visage optimisent la crédibilité en multipliant les sources d’apprentissage. Enfin, les métadonnées sont effacées avant la mise en ligne.

- 🧪 Nettoyage : denoise, upscale, correction des couleurs.

- 🧬 Face swap : alignement, warping, blending avec masques adaptatifs.

- 🎛️ Inpainting : génération de zones manquantes ou amplifiées.

- 🔍 Évasion : retrait des EXIF, proxy, watermarking inversé.

- 📦 Packaging : titres racoleurs, tags multiples, horodatages masqués.

Détection et limites techniques

La détection progresse, mais la course reste serrée. Les filtres de cohérence du regard, l’analyse des reflets cornéens et la vérification des ombres aident. Cependant, des modèles adversariaux brouillent ces indices. Les solutions commerciales intègrent désormais un scoring probabiliste plutôt qu’un binaire « faux ou vrai ».

La pertinence opérationnelle repose sur l’agrégation de signaux: compressions successives, incohérences d’éclairage, artifacts de maillage facial. Une équipe de modération croise l’IA avec l’examen humain. Sans cela, des faux crédibles franchissent encore les barrières.

Le lien avec la cybercriminalité est direct: plus les outils s’améliorent, plus l’inventaire d’images volées prend de la valeur. Les flux de caméras privées servent alors de carburant à bas coût. Ce couplage justifie un durcissement immédiat des appareils, sujet du prochain volet.

Cybersécurité domestique: protéger les caméras IP et la vie privée face au piratage

Le durcissement des installations s’articule autour de trois axes: l’appareil, le réseau, et l’identité. Une approche simple réduit drastiquement le risque. Elle combine des réglages précis et des choix d’infrastructure clairs. Les mêmes gestes valent pour la Sud-Corée et ailleurs.

Côté appareil, l’objectif prioritaire est de fermer la porte aux accès par défaut. Ensuite, on limite la portée du flux. Enfin, on surveille les journaux d’activité. Ces trois couches résistent aux scans massifs et aux tentatives opportunistes.

Réglages essentiels à appliquer

- 🔑 Mots de passe robustes : longs, uniques, stockés dans un gestionnaire (12+ caractères).

- 📲 2FA : activer l’authentification à deux facteurs sur l’appli et le cloud.

- 🔕 Désactivation UPNP : bloquer l’ouverture automatique des ports sur le routeur.

- 🌐 Accès local : limiter l’administration à un VLAN ou à un SSID invité.

- 🧱 Pare‑feu : règles sortantes strictes, blocage des IP inconnues.

- 🛠️ Mises à jour : firmware à jour, notifications d’update activées.

- 🔍 Logs : audit des connexions, alertes en cas d’essais répétés.

Sur le réseau, la segmentation s’impose. Un VLAN « IoT » isole les caméras privées des postes sensibles. Un DNS filtrant coupe les domaines risqués. Un VPN permet un accès distant sans exposer RTSP ou l’interface d’admin. Ce design reste abordable avec des routeurs grand public évolués.

Enfin, l’identité compte autant. Une politique d’accès minimal limite les privilèges. Des comptes par utilisateur facilitent l’audit. Les sessions inactives expirent vite. Ce socle arrête la majorité des attaques de masse.

Un dernier point concerne la topologie d’enregistrement. Le stockage local via NVR, avec accès chiffré et fermeture Internet, évite l’exposition du cloud. Lorsque le cloud est indispensable, il faut une solution avec chiffrement de bout en bout documenté et vérifiable. Le prochain chapitre compare plusieurs options matérielles concrètes.

- 🧩 Bonnes pratiques : principe du moindre privilège, rotation de clés, backups chiffrés.

- 🛰️ Visibilité : sondes de trafic, alertes anormales, cartographie des ports.

- 🧯 Plan d’incident : checklist de coupure, réinitialisation et notification.

Appliquer ces mesures change l’équation du risque en votre faveur. Les scans passeront leur chemin, faute d’angles d’attaque faciles.

Comparatif 2025: caméras connectées et NVR sécurisés pour contrer le piratage et les vidéos falsifiées

Le marché 2025 se polarise entre deux familles: les systèmes cloud intégrés et les écosystèmes locaux centrés NVR/NAS. Chaque approche possède ses forces. L’enjeu consiste à équilibrer simplicité d’usage et cybersécurité.

Les systèmes cloud comme Arlo, Eufy ou Google Nest proposent une expérience lisse. Ils intègrent la détection, le stockage et le partage. Certains ajoutent l’e2e et la 2FA. En revanche, l’exposition à Internet reste plus large. Les politiques de conservation doivent être maîtrisées.

Écosystèmes locaux et hybrides

Les solutions locales, comme UniFi Protect, Reolink NVR ou Synology Surveillance Station, misent sur le réseau privé. Les flux restent en LAN. L’accès distant passe par VPN, ce qui limite la surface externe. La courbe d’apprentissage est plus forte, mais la maîtrise s’avère réelle.

Le choix reflète vos priorités. Un foyer qui privilégie la simplicité optera pour un cloud robuste avec 2FA et chiffrement audité. Une PME sensible à la protection de la vie privée préférera un NVR local segmenté. Les deux peuvent coexister, à condition de documenter l’architecture.

- 🧱 Cloud sécurisé : 2FA obligatoire, token par appareil, logs exportables.

- 🏠 NVR local : LAN only, VPN requis, disque chiffré, snapshots hors ligne.

- 🔐 Caméras : support WPA3, SRTP/HTTPS, désactivation ONVIF si non utilisé.

- 🛰️ Réseau : VLAN IoT, DNS filtrant, pare‑feu étatful, alerte intrusion.

- 🧪 Tests : scan nmap, audit mots de passe, validation des mises à jour.

Retour de tests et bonnes pratiques d’achat

Les tests menés sur des kits 2K/4K grand public montrent trois points. D’abord, la présence d’un mode « local only » change tout. Ensuite, la documentation des flux (RTSP/SRTP) et des API évite les angles morts. Enfin, la fréquence de mise à jour firmware pèse davantage que la fiche technique.

Pour arbitrer, un guide rapide s’impose. Un produit sérieux affiche des engagements clairs: politique de patch, bug bounty, audit indépendant. Un vendeur transparent fournit un journal des changements lisible. Les notices montrent comment désactiver l’accès distant par défaut et créer des comptes limités.

- 🧭 Checklist d’achat : e2e réel, 2FA, SRTP, mode local, politique de patch.

- ⚙️ Interopérabilité : ONVIF authentifié, profils documentés, compatibilité NVR.

- 🧰 Maintenance : plan de mise à jour, alertes firmware, support réactif.

Avec ces critères, un foyer ou un commerce évite l’illusion de sécurité. Le meilleur produit reste celui qui facilite le bon paramétrage au quotidien.

Régulation, responsabilités et assistance aux victimes: remettre la protection de la vie privée au centre

Les affaires de piratage en Corée du Sud imposent une réponse systémique. Les autorités appuient déjà un Centre de soutien aux victimes de crimes numériques. Ce maillon devient essentiel pour contenir l’impact psychologique et juridique. L’accompagnement technique accélère la remédiation domestique.

Sur le plan réglementaire, la pression monte sur les fabricants. Les identifiants par défaut universels devraient disparaître. La 2FA et l’e2e doivent se généraliser. Des labels publics de sécurité pourraient informer à l’achat. Les vendeurs auraient l’obligation d’indiquer un calendrier de correctifs.

Démarches pratiques pour les personnes touchées

Après alerte, l’objectif consiste à contenir, documenter, puis effacer. Il faut supprimer l’accès distant, réinitialiser les appareils, changer les mots de passe et auditer les journaux. Ensuite, on contacte la plateforme d’hébergement pour signaler les contenus. Le signalement aux autorités enclenche l’enquête.

- 🧯 Réponse immédiate : couper l’UPNP, révoquer les tokens, forcer la 2FA.

- 🧾 Éléments de preuve : captures d’écran, horodatages, séries d’IP.

- 📮 Signalement : dépôt de plainte, notification du fournisseur, DMCA‑like.

- 🤝 Accompagnement : soutien psychologique, conseils juridiques, groupe d’entraide.

- 🛡️ Prévention : revue trimestrielle des accès, test de restauration, audit réseau.

L’histoire de Mina illustre cette trajectoire. La salle a consigné les logs, débranché le pont cloud et migré vers un NVR local avec VPN. Les anciens appareils ont été remplacés par des modèles chiffrés avec 2FA obligatoire. La communication aux clientes a clarifié le plan d’action et l’assistance disponible.

Enfin, la coopération internationale devient déterminante. Les plateformes hébergées à l’étranger exigent des canaux bilatéraux efficaces. Les cyberpirates misent sur ces frontières pour retarder la suppression. Accélérer ces échanges limite la viralité et réduit l’incitation économique.

- 🌐 Coopération : entraide judiciaire, listes noires partagées, points de contact 24/7.

- 🔎 Transparence : rapports publics de retrait de contenus, délais moyens, taux de succès.

- 💼 Responsabilité : obligations de patch, fin des mots de passe par défaut, audits réguliers.

Redonner la main aux utilisateurs passe par des règles claires et des outils utilisables. C’est le cœur d’une sécurité qui protège vraiment la vie quotidienne.

Comment éviter qu’une caméra privée soit accessible depuis Internet ?

Désactivez l’UPNP sur le routeur, placez les caméras dans un VLAN IoT, interdisez l’administration depuis l’extérieur et utilisez un VPN pour l’accès distant. Activez la 2FA et changez immédiatement les mots de passe par défaut.

Les vidéos falsifiées deepfake sont-elles détectables par un non-spécialiste ?

Certains indices aident : reflets incohérents, clignements anormaux, ombres impossibles, artefacts de peau. Toutefois, les modèles progressent vite. Un outil de détection et une vérification croisée restent recommandés.

Que faire si une vidéo intime circule ?

Conservez les preuves, bloquez immédiatement l’accès à vos appareils, signalez le contenu aux plateformes, déposez plainte et contactez un centre d’assistance spécialisé. Demandez l’aide d’un juriste pour accélérer les retraits.

Faut-il choisir le cloud ou un NVR local ?

Le cloud simplifie l’usage mais expose davantage. Un NVR local, combiné à un VPN, réduit la surface d’attaque. Le meilleur choix dépend de vos priorités et de votre capacité à maintenir l’infrastructure.

Un antivirus suffit-il pour protéger un réseau de caméras ?

Non. La protection repose surtout sur le durcissement réseau et des réglages d’accès. Segmentez, chiffrez les flux, surveillez les logs et mettez à jour le firmware. L’antivirus reste un complément sur les postes.