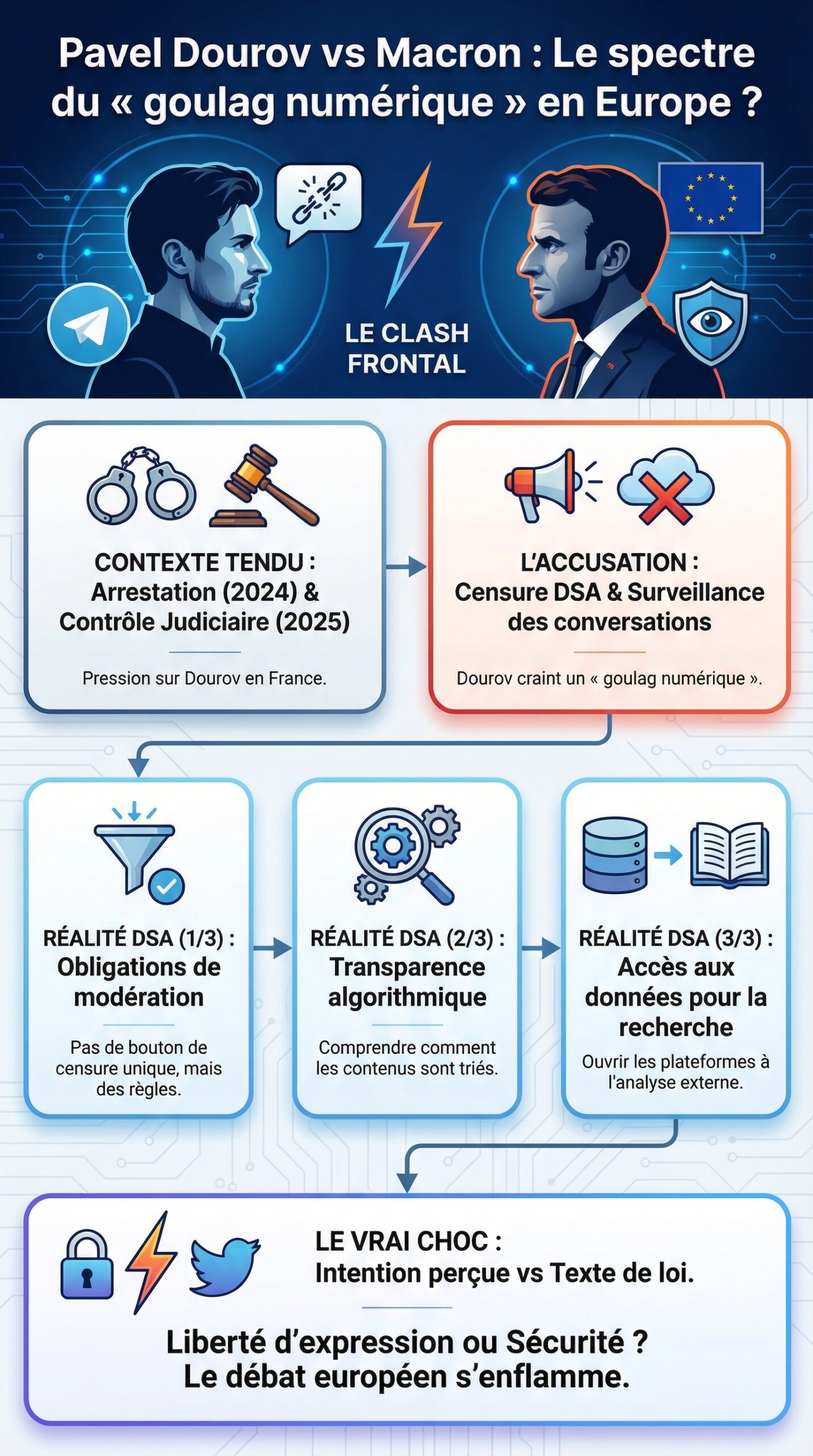

Un clash frontal secoue la tech européenne. Pavel Dourov, fondateur de Telegram et désormais citoyen français, accuse Emmanuel Macron de pousser l’Europe vers un goulag numérique. L’entrepreneur vise la censure qu’il attribue au DSA et la surveillance des conversations, dans un contexte alourdi par son interpellation en 2024 et un contrôle judiciaire encore contraignant en 2025. Ces déclarations embrasent un débat déjà tendu sur la liberté d’expression et la place de la technologie au cœur de la démocratie européenne.

Le fil des événements s’enchaîne: arrestation de Dourov en France, sanctions américaines ciblant des acteurs pro-régulation comme Thierry Breton, et réponses politiques qui attisent les suspicions des plateformes. Pourtant, la réalité technique et juridique est plus nuancée. Le DSA ne propose pas un bouton de censure universelle, mais il impose des obligations de modération, d’accès aux données de recherche et de transparence algorithmique. Le choc réside ailleurs: l’articulation entre chiffrement de bout en bout, contrôle des abus à grande échelle et préservation des droits fondamentaux. Ensuite, s’ajoute la bataille matérielle: smartphones, OS, magasins d’apps et spyware créent un terrain d’affrontement discret mais décisif. Finalement, une question domine: comment maintenir un espace public numérique sûr sans briser l’innovation ni verrouiller la parole?

- ⚡ Pavel Dourov fustige la régulation au nom de la liberté d’expression et des droits numériques.

- 🛡️ Le DSA vise la transparence et la lutte contre les risques systémiques, pas un interrupteur de censure magique.

- 📱 La promesse de Telegram se heurte aux contraintes de conformité et à la pression judiciaire en France.

- 🔐 Le chiffrement et la technologie matérielle forment un front crucial contre la surveillance.

- 🏛️ Le débat engage l’Europe entière et pose la question de la démocratie numérique à moyen terme.

Principales conclusions sur les accusations de Pavel Dourov et l’UE du « goulag numérique »

Le message publié le 24 décembre par Pavel Dourov a mis la pression sur le pouvoir politique français. Il accuse Emmanuel Macron de faire basculer l’Europe vers un goulag numérique à coups de censure et de surveillance. Cette formule frappe, car elle évoque un monde fermé où l’expression devient un risque. Pourtant, un examen précis des textes éclaire différemment les enjeux et les responsabilités.

D’abord, le DSA cible les risques systémiques posés par les très grandes plateformes. Il impose des audits, des mécanismes de signalement et des obligations d’évaluation. Il ne dicte pas un contrôle unique des conversations. Cependant, d’autres projets, comme le « chat control » ou des tentatives de scanning côté client, remettent le débat sur la table. Ainsi, la critique de Dourov agrège plusieurs tendances, ce qui crée une perception de rouleau compresseur réglementaire.

Ensuite, la situation personnelle du fondateur de Telegram renforce la tension. Interpellé en France en août 2024, il a été mis en examen pour des infractions liées à la criminalité organisée. Les autorités lui reprochent l’insuffisance d’action contre les contenus criminels. En 2025, son contrôle judiciaire s’est allégé, mais il doit encore revenir en France périodiquement. Ce contexte nourrit son discours combatif, et il sert d’étendard à celles et ceux qui défendent le chiffrement fort.

Par ailleurs, la dimension géopolitique s’invite dans la polémique. Des sanctions américaines ont visé cinq personnalités européennes favorables à une régulation stricte, y compris Thierry Breton. Dourov a salué ce signal comme une mise en cause de « l’architecte » de la loi européenne qualifiée de censure. De son côté, l’exécutif français parle d’intimidation. Le résultat, c’est un climat où la régulation devient une bataille de récits.

Sur le terrain technique, plusieurs points se détachent. Le chiffrement de bout en bout limite la modération automatisée, surtout dans les discussions privées. Les plateformes doivent donc agir ailleurs: méta-données, signaux comportementaux, signalements de pairs, et outils sur les canaux publics. Pourtant, l’équilibre reste délicat. Trop d’opacité expose la société à des abus graves. Trop d’ingérence brise la confiance, pousse vers le contournement et fragilise l’écosystème européen.

La clé tient à la gouvernance. L’Europe veut encadrer les risques sans neutraliser l’innovation. Les autorités françaises veulent des réponses rapides aux violences et aux fraudes. Telegram veut préserver sa proposition de valeur, centrée sur des échanges sécurisés et une modération légère. Qui cédera, et où? Pour l’instant, chaque camp campe sur ses lignes. Les entreprises anticipent le durcissement, et elles testent des solutions hybrides de conformité.

En synthèse, les accusations de Pavel Dourov mettent le doigt sur un vrai dilemme: comment sauvegarder la liberté d’expression tout en limitant les dégâts des contenus illicites. La réponse passera par des protocoles ouverts, des garanties judiciaires et des garde-fous techniques proportionnés. Sans cela, la promesse d’une démocratie numérique européenne robuste restera instable.

Régulation DSA vs liberté d’expression: ce que change la technologie chiffrée de Telegram

Le DSA ne cible pas la messagerie privée en tant que telle. Il impose toutefois des obligations accrues aux services qui diffusent des contenus au public, notamment via des canaux ou des recommandations. Telegram se trouve au croisement des deux mondes, avec ses discussions privées et ses chaînes publics suivies par des millions d’utilisateurs. Cette frontière complexe nourrit l’ambiguïté juridique.

Sur le plan cryptographique, Telegram s’appuie sur MTProto. Les « Secret Chats » offrent du chiffrement de bout en bout. Les conversations « cloud » reposent plutôt sur un chiffrement côté serveur. Cela permet la synchronisation multi-appareils, mais cela rend possible des interventions ciblées en cas de réquisition légale. Signal et WhatsApp chiffrent par défaut de bout en bout, ce qui réduit la marge d’action côté service, tout en protégeant fortement la confidentialité.

Le débat dégénère lorsque certains plaident pour du scanning côté client. Cette approche proposerait de détecter des contenus illicites avant le chiffrement. Pourtant, un tel modèle crée une surface d’attaque logicielle majeure sur des milliards d’appareils. Des experts sécurité craignent des dérives et des erreurs de détection. Les risques pour la vie privée s’avèrent considérables, surtout si les signatures deviennent extensibles à des catégories floues.

Pour la justice française, l’enjeu se situe ailleurs: obtenir des mécanismes efficaces de signalement et de retrait sur les espaces publics. C’est le cœur des poursuites évoquées en 2024. Les autorités veulent voir des résultats tangibles sur les filières criminelles. Elles réclament aussi des interlocuteurs clairs et des processus d’escalade. Le respect de ces demandes deviendra un test politique autant que technique pour Telegram.

Les utilisateurs, eux, réclament lisibilité et contrôle. Ils veulent connaître les politiques de modération sur les canaux publics. Ils demandent des outils pour s’éloigner des contenus problématiques. Ils exigent des garanties qu’aucun gouvernement n’obtient un accès systémique aux conversations. Ce triptyque résume la tension entre liberté d’expression, protection et souveraineté des données.

D’un point de vue d’ingénierie, des solutions existent. On peut renforcer l’anti-spam sans inspecter les messages privés. On peut utiliser des preuves à divulgation nulle de connaissance pour certifier des comportements conformes. On peut isoler les systèmes de recommandation des espaces chiffrés. Ces pistes requièrent des investissements sérieux, mais elles créent une voie médiane crédible.

Comment le DSA s’applique aux messageries

Le DSA impose une analyse des risques pour les très grandes plateformes. Les canaux massifs et les fonctionnalités de découverte entrent dans le périmètre. Ainsi, Telegram doit évaluer les effets de ses algorithmes de visibilité. Il doit documenter ses processus de signalement. Il doit collaborer avec des chercheurs accrédités. Cette logique vise la transparence et la proportionnalité.

Pourtant, la ligne reste mouvante. Les discussions privées posent une limite claire. Les autorités ne demandent pas un accès brut. Elles veulent des résultats sur l’espace public et semi-public, où la propagation s’accélère. La plateforme doit donc connaître les abus sans déclencher une surveillance généralisée. Cette nuance conditionne la confiance du marché.

Qu’attend la justice française de Telegram?

Les magistrats souhaitent des outils opérationnels. Ils demandent des équipes dédiées, une coopération réactive et une traçabilité des décisions. Ils insistent sur la conformité avec le droit français quand l’activité touche le territoire. Pavel Dourov affirme vouloir protéger les utilisateurs, mais il rejette toute logique de porte dérobée. Cette position forge sa réputation et nourrit l’affrontement politique.

À court terme, la confrontation se réglera sur la performance de modération en contexte public. À moyen terme, la bataille portera sur l’architecture technique. L’Europe devra clarifier ses choix. Souhaite-t-elle contraindre le chiffrement ou encourager des gardes-fous non intrusifs? La stabilité de la démocratie numérique en dépend.

Comparatif technique 2025: Telegram, Signal et WhatsApp face à la censure et à la surveillance

La discussion publique exige un panorama comparatif. Trois services dominent: Telegram, Signal et WhatsApp. Chacun incarne une philosophie. Chacun révèle des compromis entre sécurité, fonctionnalités et conformité. Ce trio reflète la diversité des attentes en matière de technologie et de gouvernance.

Signal privilégie le chiffrement E2E par défaut, l’open source et la minimisation des métadonnées. WhatsApp, lui, combine E2E massif, sauvegardes chiffrées et un écosystème intégré à Meta. Telegram mise sur sa flexibilité: canaux géants, bots, API et une expérience multi-plateforme rapide. Ces choix influencent l’exposition aux régulateurs et la posture face à la censure.

Sur la résistance aux blocages, les services adoptent des tactiques distinctes. Signal a testé des proxys et du domain-fronting, avec des succès variables. WhatsApp mobilise son empreinte mondiale pour négocier des accès. Telegram utilise un réseau distribuée et encourage des proxys gérés par la communauté. Cette diversité complique une surveillance centralisée et limite les censures nationales brutales.

La modération des espaces publics différencie nettement les plateformes. WhatsApp restreint les groupes et limite la découverte. Signal réduit les surfaces d’abus en refusant des canaux à large portée. Telegram assume l’ouverture avec des chaînes massives et un écosystème de bots. Cela attire créateurs et médias, mais expose à des risques plus élevés. La charge de preuve et de retrait s’en trouve accrue.

Les performances réseaux comptent aussi. Telegram se distingue par sa vitesse de synchronisation, même en faible bande passante. WhatsApp demeure très fiable grâce à son maillage mondial. Signal a progressé sur l’optimisation des appels et des pièces jointes. Dans des contextes de crise, ces écarts se traduisent en accès à l’information ou en silences brutaux.

Performances et résilience en environnement hostile

Les équipes techniques testent la retransmission sur des liaisons instables. Elles mesurent le temps de livraison des messages et l’adaptation aux proxies. Telegram garde un avantage sur le multiterminal. WhatsApp compense par sa base installée gigantesque. Signal mise sur une empreinte serveur plus frugale et des améliorations du protocole. Chacun optimise une partie du problème.

Contournement de blocages: proxies, domain fronting et au-delà

Le domain-fronting a perdu du terrain après le durcissement des CDN. Cependant, de nouvelles méthodes de dissimulation apparaissent. Des techniques d’obfuscation, du « decoy routing » universitaire et des proxys indépendants gagnent du terrain. Telegram capitalise sur sa communauté d’opérateurs bénévoles. Signal expérimente des relais opportunistes. WhatsApp s’appuie sur l’écosystème Meta pour rester joignable.

- 🛰️ Résilience réseau: caches régionaux, retries intelligents, compression agressive.

- 🕵️ Protection de la vie privée: E2E, minimisation des métadonnées, stockage local sécurisé.

- 🧩 Fonctionnalités: canaux, bots, appels vidéo, transferts lourds, API ouvertes.

- ⚖️ Conformité: signalements, journaux d’actions, coopération avec des équipes dédiées.

- 🔭 Évolutivité: files d’attente résilientes, partitionnement, anti-abus côté périphérie.

Au bout du compte, aucune plateforme ne coche toutes les cases. Les contraintes politiques forcent des arbitrages. Les besoins des utilisateurs imposent des priorités. L’équilibre se construit sur des choix techniques et des engagements publics vérifiables. C’est là que se joue la confiance.

Hardware, OS et app stores: le champ de bataille caché de la démocratie numérique

La querelle autour du goulag numérique masque une scène plus profonde. Le matériel, les OS et les app stores déterminent ce que les plateformes peuvent livrer. L’Europe pousse l’ouverture avec le DMA, ce qui autorise le sideloading encadré. Cependant, Apple et Google gardent des leviers critiques sur l’accès aux API, la notarisation et la distribution.

Sur iOS, des restrictions sur les API de réseau privé peuvent freiner les proxys. Sur Android, la diversité des ROMs crée un patchwork de sécurité. Les politiques d’exécution en arrière-plan affectent la livraison des messages. Ces paramètres techniques définissent la perception de la fiabilité. Ils façonnent la discussion sur la neutralité des terminaux.

Le matériel joue un rôle clé contre la surveillance. Les enclaves sécurisées, les modules TPM et les clés FIDO2 durcissent l’authentification. Les smartphones avancés offrent des chemins isolés pour la cryptographie. Pourtant, des implants logiciels et des attaques baseband contournent parfois ces protections. Les utilisateurs croient au chiffrement, mais l’adversaire cible le périphérique.

Les débats autour du scanning côté client ressurgissent dans cette couche. Un modèle imposé par OS pourrait appliquer une analyse avant chiffrement. Techniquement, cela change l’équilibre de forces. Politiquement, cela déplace la discussion du service vers le système. Les plateformes perdraient du contrôle. Les régulateurs gagneraient un levier transversal.

Smartphones sécurisés et clés matérielles: protections réelles

Les clés de sécurité FIDO2 réduisent l’hameçonnage. Elles permettent un accès robuste aux comptes Telegram, Signal et WhatsApp. Les enclaves de calcul protègent les secrets à long terme. Cependant, les utilisateurs négligent souvent l’hygiène de base: mises à jour, verrouillage, et gestion des permissions. Les attaques sociales continuent de réussir malgré des piles cryptographiques exemplaires.

Les constructeurs renforcent les défenses. Les Pixels et iPhone récents intègrent des co-processeurs dédiés et des boot chains vérifiées. Les ROMs axées sur la confidentialité, comme GrapheneOS, proposent un modèle plus strict. Pourtant, la compatibilité applicative reste un défi pour un large public. Le choix s’effectue entre austérité sécuritaire et confort fonctionnel.

Sideloading en Europe et risques supply chain

Le sideloading autorisé en Europe ouvre de nouveaux canaux de distribution. Il offre une alternative si un app store durcit sa ligne vis-à-vis d’une application de messagerie. Toutefois, le risque de versions piégées augmente. Des acteurs malveillants exploitent des stores parallèles. Les équipes sécurité doivent multiplier les mécanismes de vérification et de signature.

Au final, l’affrontement ne se limite pas aux lois. Il se joue dans le silicium, les bootloaders et les politiques de sandboxing. La technologie matérielle pèse sur la surface de contrôle. Les décisions d’Emmanuel Macron ou de Bruxelles s’inscrivent dans ces contraintes basses couches. La robustesse démocratique dépend autant de la pile technique que des textes.

Scénarios 2025-2027: impacts sur la démocratie numérique en Europe

Les prochains mois définiront l’équilibre entre plateformes et régulateurs. Un premier scénario imagine une coopération plus serrée. Telegram renforcerait ses outils publics de modération. Les autorités clarifieraient leurs attentes et délais. Cette approche préserverait la liberté d’expression privée tout en gérant les risques publics visibles.

Un second scénario verrait un durcissement des lignes. Des amendes lourdes frapperaient les manquements. Des blocages ciblés émergeraient. Une partie des utilisateurs migrerait vers des plateformes auto-hébergées ou des protocoles décentralisés. Matrix, ActivityPub et Nostr gagneraient du terrain. Cette fragmentation protégerait certains espaces, mais elle compliquerait la coordination sociale.

Un troisième scénario, hybride, s’annonce plus probable. Des standards techniques ouvriront la voie à une « conformité vérifiable » sans inspection de contenu privé. Des preuves cryptographiques, des audits indépendants et des bacs à sable de recherche faciliteront le dialogue. Les plateformes garderont leur cœur chiffré. Les autorités disposeront d’indicateurs fiables sur les espaces publics.

Pour éclairer ces options, imaginons « Cryptoria », une startup européenne de messagerie. Elle lance un réseau chiffré E2E par défaut, mais ajoute des hubs publics modérés. Elle publie ses schémas d’algorithmes de recommandation. Elle expose des API pour les chercheurs agréés. Elle fournit des preuves d’intégrité via des journaux append-only. Ce modèle gagne des utilisateurs exigeants et convainc des régulateurs sceptiques.

Les plateformes doivent aussi préparer leurs équipes. Elles formeront les modérateurs à la désescalade. Elles industrialiseront les réponses d’urgence avec des délais contractuels. Elles intégreront des métriques de risque dans leurs feuilles de route. Ce virage méthode réduit la friction et les malentendus. Il montre une intention claire d’alignement.

Les États devront clarifier leurs bornes. Ils fixeront des critères de proportionnalité et de nécessité. Ils limiteront les tentations de backdoors généralisées. Ils accepteront des solutions indirectes, comme des mesures d’anti-abus à la périphérie. Cette discipline politique renforce la confiance des citoyens et des acteurs économiques.

Feuille de route actionnable

- 🧭 Transparence mesurable: publier des indicateurs de modération et des délais de traitement.

- 🧱 Chiffrement préservé: bannir les backdoors et privilégier des contrôles hors contenu privé.

- 🔍 Recherche encadrée: ouvrir des API de données agrégées pour les risques systémiques.

- 🛠️ Outillage anti-abus: détections comportementales, limites de viralité, coupures d’urgence sur canaux publics.

- 🤝 Gouvernance: comités mixtes plateformes-régulateurs avec audits tiers réguliers.

À cette condition, l’Europe peut éviter le piège du goulag numérique. Elle peut conjuguer innovation et sécurité. Elle peut honorer la promesse d’une démocratie numérique où règles et libertés se renforcent mutuellement. Le rendez-vous se joue maintenant, et sous les yeux d’utilisateurs vigilants.

Le DSA impose-t-il un accès aux messages privés sur Telegram ?

Non. Le DSA cible les risques systémiques et la transparence des plateformes, surtout pour les espaces publics ou recommandés. Les messages privés restent hors de portée, sauf décision judiciaire ciblée dans un cadre légal strict.

Pourquoi Pavel Dourov parle-t-il de « goulag numérique » ?

Il dénonce un enchaînement de mesures qu’il associe à de la censure et à de la surveillance de masse. Son arrestation en 2024 et les débats sur la modération des canaux publics ont renforcé sa critique de l’approche européenne et française.

Telegram chiffre-t-il tout en bout en bout par défaut ?

Non. Les Secret Chats sont chiffrés E2E, mais les conversations cloud utilisent un chiffrement côté serveur. Cette architecture facilite la synchronisation multi-appareils tout en soulevant des questions de conformité et de confiance.

Les app stores peuvent-ils influencer la liberté d’expression ?

Oui. Les politiques de distribution, de notarisation et d’accès aux API peuvent limiter les fonctionnalités d’une application. Le DMA ouvre des alternatives en Europe, mais le risque de versions piégées exige une hygiène de sécurité renforcée.

Quelles solutions éviter la surveillance tout en luttant contre les abus ?

Des outils anti-abus hors contenu privé, des preuves cryptographiques, des indicateurs publics de modération et des API de recherche agrégées permettent de concilier sécurité et droits fondamentaux sans backdoors.