Intercepter un numéro via une carte SIM reste l’une des attaques les plus rentables pour les fraudeurs. Pour garder l’avantage, il faut reconnaître les signaux faibles, tester la détection en quelques minutes et enclencher des contre-mesures efficaces pour la protection données et la sécurité mobile.

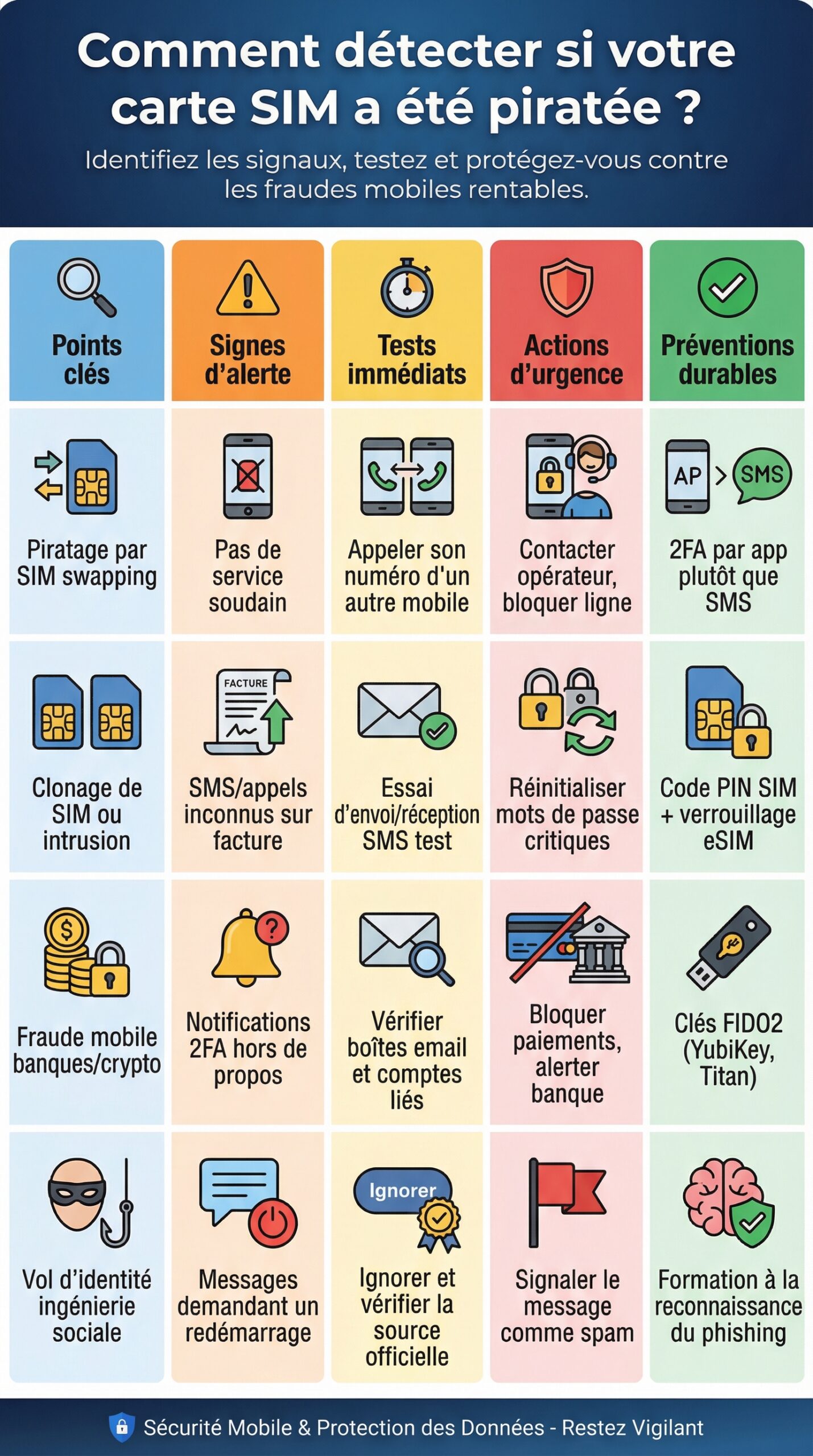

| 🔎 Points clés | ⚠️ Signes d’alerte | ⏱️ Tests immédiats | 🛡️ Actions d’urgence | ✅ Préventions durables |

|---|---|---|---|---|

| Piratage par SIM swapping | Pas de service soudain 📵 | Appeler son numéro depuis un autre mobile | Contacter l’opérateur et bloquer la ligne | 2FA par app plutôt que SMS |

| Clonage de SIM ou intrusion | SMS/ appels inconnus sur la facture 📈 | Essai d’envoi/ réception de SMS de test | Réinitialiser mots de passe critiques | Code PIN SIM + verrouillage eSIM |

| Fraude mobile ciblant banques/crypto | Notifications 2FA hors de propos 🔔 | Vérifier boîtes email et comptes liés | Bloquer paiements, alerter la banque | Clés FIDO2 (YubiKey, Titan) |

| Vol d’identité via ingénierie sociale | Messages demandant un redémarrage 🔄 | Comparer localisation “Find My” incohérente | Activer alertes de changement de ligne | Moins d’infos perso publiques |

Attention : votre carte SIM pourrait être piratée — déceler les signaux et confirmer le doute

Le premier indicateur d’un piratage de carte SIM reste la perte subite de réseau avec un message « Pas de service ». Dans une zone habituellement couverte, ce message devient une alerte sécurité à prendre au sérieux. Un numéro n’est actif que sur une seule SIM à la fois, d’où l’importance d’un test croisé.

Un écran qui bascule sur « Appels d’urgence uniquement » peut aussi trahir un transfert de numéro. Souvent, ce basculement survient juste après un SMS louche qui invite à redémarrer le téléphone. Ce type de message n’émane pas d’un opérateur fiable, et signale une tentative d’intrusion.

Vérifications express à faire en priorité

Un test simple évite les suppositions. Il suffit de demander à un proche d’appeler le numéro, puis d’essayer l’envoi d’un SMS. Si rien n’arrive, alors que le réseau est bon, l’hypothèse d’un SIM swapping se renforce. Un appel vers son propre numéro depuis un autre mobile peut aussi révéler une sonnerie anormale.

Ensuite, un passage par le relevé d’appels aide à confirmer. Des communications vers des numéros inconnus signalent souvent une fraude mobile en cours. Le pirate teste parfois des numéros surtaxés pour monétiser la ligne avant d’attaquer les comptes bancaires.

- 📵 Perte réseau soudaine sans raison valable

- 📨 SMS suspect demandant un redémarrage

- 📈 Appels/SMS inconnus sur la facture

- 📍 Localisation incohérente dans “Localiser/Find My”

- 🔐 Notifications 2FA que vous n’avez pas demandées

| 🧩 Symptôme | 💡 Explication | 🚀 Action recommandée |

|---|---|---|

| Pas de service 📵 | Numéro activé sur une autre SIM | Tester appels/SMS et appeler l’opérateur |

| Facture anormale 📈 | Usage frauduleux de la ligne | Contester, faire bloquer l’ancienne SIM |

| SMS “redémarrage” 🔄 | Manœuvre d’ingénierie sociale | Ignorer, signaler, renforcer les accès |

Cas pratique: le scénario “Lina” pour s’entraîner à la détection

Un mardi midi, Lina reçoit un SMS l’invitant à redémarrer son mobile pour une “mise à jour réseau”. Elle ignore. Vingt minutes plus tard, son téléphone affiche “Pas de service”. Elle demande à son collègue d’appeler son numéro: l’appel sonne, mais sur un autre appareil. Le test est concluant.

Elle ouvre alors son compte opérateur depuis un PC et note un changement récent de carte SIM. Le support confirme un remplacement non demandé. Grâce à ces réflexes rapides, la ligne est bloquée, et ses accès bancaires restent intacts. Cette réaction illustre la valeur d’une détection rapide.

Ces réflexes s’installent vite. Dès que les premiers signaux apparaissent, le temps devient critique. Reconnaître, tester et appeler l’opérateur composent un triptyque salvateur.

Après ces tests, comprendre le mécanisme d’attaque aide à prévenir la récidive et à dialoguer efficacement avec le support de l’opérateur.

SIM swapping et clonage de SIM : comprendre l’intrusion pour mieux l’endiguer

Le SIM swapping domine le paysage des attaques en 2025. Les fraudeurs collectent d’abord des informations, souvent via des fuites de données et les réseaux sociaux. Avec ces éléments, ils se font passer pour le titulaire et demandent un remplacement de carte SIM au service client.

Une fois la nouvelle SIM activée, la ligne légitime se coupe, et les codes 2FA par SMS se détournent. Les comptes bancaires, les portefeuilles crypto et les plateformes gaming deviennent vulnérables. Ce basculement peut se produire en quelques minutes.

Étapes du SIM swapping et contre-mesures

| 🛠️ Étape | 🔍 Description | 🛡️ Contre-mesure |

|---|---|---|

| Collecte d’infos 🧭 | Réseaux sociaux, phishing, fuites | Réduire l’empreinte publique, alias email |

| Usurpation d’identité 🎭 | Appel au support opérateur | Code secret de compte, vérif renforcée |

| Activation SIM pirate 📶 | Désactivation de la SIM d’origine | Alertes de changement, verrou SIM swap |

| Interception 2FA 🔐 | Réception SMS et appels | 2FA app/clé FIDO2 au lieu de SMS |

Clonage de SIM: réalité technique et limites

Le clonage de SIM implique la copie des données de la carte. Il nécessite souvent un accès physique prolongé et du matériel spécialisé. Les SIM récentes imposent des protections, mais certains lots anciens restent exposés.

Dans quelques scénarios, une attaque vise à extraire des informations via des failles. Ces cas demeurent plus rares que le SIM swapping, moins coûteux et plus discret pour l’attaquant. Pourtant, il ne faut pas l’ignorer si un accès physique au smartphone a eu lieu.

eSIM, transferts et renforcement côté OS/opérateurs

L’adoption de l’eSIM a modifié la surface d’attaque. Les transferts exigent désormais des validations fortes via compte Apple/Google ou QR codes sécurisés. Les versions récentes d’iOS et d’Android ajoutent des contrôles contextuels et des alertes renforcées.

De leur côté, de plus en plus d’opérateurs introduisent une double validation lors d’une demande de remplacement. Dans certains cas, l’action doit passer par l’application officielle, avec vérification biométrique. Ces garde-fous freinent l’intrusion, sans l’annuler totalement.

Comprendre le modus operandi révèle où frapper: identité, processus opérateur et 2FA. C’est là que se gagnent les secondes les plus précieuses.

Après le “comment”, place au “pourquoi”: les motivations financières expliquent l’acharnement des attaquants sur les numéros mobiles.

Fraude mobile et vol d’identité : pourquoi les banques, le gaming et les cryptomonnaies sont ciblés

Le numéro mobile joue le rôle de passe universel. Beaucoup de services envoient encore des codes 2FA par SMS. Une fois la ligne détournée, l’accès aux comptes sensibles est à portée de main pour les fraudeurs.

Les attaques se concentrent sur les actifs liquides et revendables. Les banques, les portefeuilles crypto et les inventaires gaming cumulent valeur et vitesse d’exécution. Le vol d’identité complète le tableau, ouvrant la porte à des fraudes plus longues.

Banques et services financiers : le nerf de la guerre

Les fraudeurs visent les banques pour une raison simple: la liquidité. En interceptant les SMS 2FA, ils tentent des connexions depuis des appareils “propres” et masquent leur piste. Certaines banques basculent vers des apps d’authentification intégrées, mais l’option SMS reste fréquente.

Une vigilance accrue s’impose lors des périodes de forte activité commerciale. Les pics d’opérations servent de camouflage aux transactions anormales. Les alertes de l’application bancaire doivent rester activées.

Gaming et plateformes: des inventaires qui valent cher

Les comptes Steam, Epic, PlayStation ou Xbox contiennent des skins et des objets rares. Le marché secondaire transforme ces items en cash. Les attaquants tentent souvent un piratage rapide après un SIM swap, en profitant du temps où la victime est hors ligne.

Activer la protection native (Steam Guard, par exemple) limite la casse. Une 2FA par application, associée à une boîte email dédiée, crée une barrière utile. Séparer les identifiants par “famille de service” réduit l’impact d’un unique point de rupture.

Cryptomonnaies et Mobile Money : irréversibles par nature

Les transferts crypto sont irréversibles. Un accès au hot wallet suffit pour vider un compte. Les fraudeurs le savent et tentent d’abord de prendre l’email de récupération, puis la plateforme d’échange.

Un wallet matériel (Ledger, Trezor) élimine une grande part du risque. Les approbations se font alors sur un appareil dédié, loin des SMS. L’authentification par clé FIDO2 ajoute une couche robuste.

| 🎯 Actif | ⚡ Risque principal | 🧰 Mesures recommandées |

|---|---|---|

| Comptes bancaires 🏦 | Interception 2FA SMS | 2FA par app/clé, alertes temps réel |

| Gaming/skins 🎮 | Revente d’items | Protections natives, emails séparés |

| Crypto/NFT ₿ | Transferts irréversibles | Wallet matériel, 2FA par app, anti-phishing |

- 🧱 Séparer les emails par usage (banque, gaming, perso).

- 🔑 Clés FIDO2 pour les comptes critiques.

- 🚫 Jamais de liens cliqués depuis un SMS d’inconnu.

- 📲 2FA par application plutôt que par SMS.

- 🛰️ Alertes de connexion activées partout.

La valeur des actifs numériques explique la pression des attaquants sur le mobile. Protéger la ligne revient à protéger tout l’écosystème de comptes connectés.

Pour agir avec efficacité, un plan d’urgence clair permet de récupérer la ligne et de contenir l’incident.

Carte SIM piratée : plan d’action en 15 minutes et numéros utiles pour la France

En cas de doute sérieux, chaque minute compte. Un plan séquencé simplifie les gestes prioritaires. L’objectif est triple: reprendre le contrôle, limiter les pertes et bloquer la récidive.

Appeler l’opérateur depuis un autre appareil

Utiliser un téléphone différent empêche l’attaquant de couper l’appel. Il faut demander la désactivation de la SIM frauduleuse et la réactivation sur une nouvelle carte contrôlée.

Conserver une trace de l’échange aide pour les suites administratives. Noter le nom de l’agent, la date et les mesures prises accélère les démarches ultérieures.

| 📞 Opérateur | ☎️ Numéro utile | 🧭 Utilisation |

|---|---|---|

| Orange 🟧 | 3900 | Signalement et blocage de ligne |

| SFR 🟥 | 1023 | Opposition SIM et vérifs |

| Bouygues 🟦 | 614 | Assistance et remplacement SIM |

| Free 🟪 | 3244 | Blocage et remise en service |

Sécuriser les comptes sensibles en priorité

Les comptes bancaires et l’email principal passent en premier. Changer les mots de passe, révoquer les sessions actives et activer une 2FA non-SMS donnent de l’air. Les plateformes crypto et gaming suivent immédiatement.

Dans la foulée, surveiller les notifications de connexion et les tentatives de réinitialisation. Un simple oubli peut rouvrir la brèche.

Suivi sur une semaine: stabiliser et prévenir

Une fois la ligne récupérée, il faut consolider. Demander un verrou de procédure pour les changements de SIM. Activer un code secret de compte chez l’opérateur.

Passer tous les services critiques sur des clés FIDO2 ou des apps d’authentification. Configurer des alertes par email pour les modifications de profil, et organiser un audit de sécurité basique.

| ⏱️ Étape | 🛠️ Action | 🎯 Objectif |

|---|---|---|

| 0–15 min ⚡ | Bloquer SIM, récupérer le numéro | Couper l’intrusion |

| 15–60 min 🧹 | Changer mots de passe, 2FA par app | Limiter l’impact |

| Jour 1–7 🧱 | Alertes opérateur, clés FIDO2 | Prévenir la récidive |

- 🧭 Documenter tous les échanges opérateur.

- 🧪 Tester l’accès à chaque compte critique.

- 🔁 Révoquer les sessions et appareils inconnus.

- 📊 Surveiller la facture les 30 prochains jours.

- 🧩 Isoler les boîtes email de récupération.

Pour l’outillage, un comparatif aide à décider vite.

Authy propose la sauvegarde chiffrée multi-appareils, pratique, mais à configurer avec soin. Microsoft Authenticator s’intègre bien aux environnements pro. Google Authenticator reste simple, avec la sauvegarde dans le cloud depuis ses dernières mises à jour. Les clés FIDO2 (YubiKey, Titan) offrent la défense la plus robuste, avec NFC/USB et résistance aux phishing.

Après l’urgence, place au durcissement: durcir la surface d’attaque coupe l’herbe sous le pied des fraudeurs.

Sécurité mobile 2025 : outils, réglages et bonnes pratiques pour verrouiller sa ligne

Un socle solide combine protections SIM, authentification forte et hygiène numérique. L’objectif est de rendre la fraude mobile coûteuse et bruyante pour l’attaquant.

Paramètres SIM/eSIM : le premier verrou

Activer un code PIN SIM complexe bloque l’usage en cas de vol physique. Sur eSIM, privilégier les transferts via l’app opérateur et refuser tout QR code non sollicité. Les alertes de changement d’ICC-ID, lorsqu’elles existent, doivent rester actives.

Demander un “verrou SIM swap” côté opérateur impose une double validation lors d’un remplacement. Ce contrôle réduit les abus via l’ingénierie sociale.

2FA par application et par clé : la marche à suivre

Déplacer la 2FA des SMS vers une application coupe la chaîne d’attaque. Pour les comptes critiques, passer aux clés FIDO2 apporte une protection anti-phishing et anti-hameçonnage par design.

En mobilité, les clés NFC (ex. YubiKey 5C NFC, Titan clé NFC) s’utilisent sans effort. Elles ne stockent pas de secrets exportables et ne dépendent pas du réseau.

Hygiène réseau et système : réduire l’empreinte d’attaque

Éviter le Wi‑Fi public non chiffré reste une règle d’or. Un VPN de confiance aide, mais ne remplace pas la prudence. Les appareils doivent rester à jour, iOS/Android inclus, surtout sur les modules eSIM et Bluetooth.

Sur les réseaux sociaux, limiter les informations personnelles réduit la matière première des fraudeurs. Une date de naissance ou une ville visible suffit parfois à franchir un contrôle faible.

| 🧰 Solution | 🔎 Description | 🏆 Avantage |

|---|---|---|

| Code PIN SIM 🔒 | Code requis pour activer la ligne | Empêche l’usage en cas de vol |

| 2FA par application 📲 | Codes hors canal SMS | Réduit les détournements |

| Clés FIDO2 🔑 | Auth. matérielle anti-phishing | Niveau entreprise pour tous |

| Alertes opérateur 🚨 | Notifications de changement | Réaction rapide |

- 🧯 Plan de secours: codes de récupération imprimés.

- 🧭 Audit trimestriel de tous les 2FA.

- 🧹 Nettoyage des sessions inactives.

- 📚 Formation aux messages d’arnaque.

- 🧪 Tests de restauration de comptes.

Plus les défenses sont diversifiées, plus l’attaquant doit investir d’énergie. Le rapport de force penche alors en faveur de la victime.

Reste un front en forte évolution: l’usage de l’intelligence artificielle par les fraudeurs pour tromper les vérifications humaines.

Ingénierie sociale augmentée par l’IA : deepfakes, documents falsifiés et parades concrètes

Les attaquants utilisent désormais des voix synthétiques et des faux documents créés par IA. Ces deepfakes servent à tromper les centres d’appel et à franchir les contrôles d’identité lors des remplacements de SIM.

La parade consiste à imposer des secrets de compte que l’IA ne peut deviner. Les opérateurs renforcent les procédures avec des validations en application et des journaux d’audit plus stricts.

Deepfake vocal : un nouveau levier d’usurpation

Une voix reproduite peut convaincre un agent pressé. Les scripts d’attaque imitent les habitudes de langage et ajoutent un bruit d’ambiance crédible. Face à cela, la présence d’un code secret côté client change tout.

Demander des callbacks sur un numéro secondaire connu complique l’attaque. Les fraudeurs perdent alors la main sur le rythme de l’échange.

Documents et preuves de vie : renforcer la vérification

Les faux documents IA gagnent en réalisme. Les opérateurs s’orientent vers des preuves de vie actives via l’application officielle. Ces procédures ajoutent de la friction pour le fraudeur, sans bloquer le client légitime.

Les entreprises peuvent exiger un canal dédié interne pour toute demande de changement de ligne. Centraliser réduit l’attaque par dispersion.

Éducation et politique de moindre privilège

La formation des équipes et des particuliers garde une longueur d’avance. Savoir refuser une demande urgente hors procédure reste une compétence clé. La moindre information publique en ligne est une victoire défensive.

Étendre la 2FA par clé ou application à tous les comptes sensibles stabilise l’écosystème. La redondance des moyens de récupération évite les impasses en cas d’incident.

| 🧨 Menace | 🧪 Description | 🧷 Précaution |

|---|---|---|

| Deepfake vocal 🎙️ | Imitation de voix réaliste | Code secret + rappel sur numéro connu |

| Faux documents IA 🧾 | Identité visuelle truquée | Preuves de vie en app opérateur |

| Phishing ciblé 🎯 | Messages ultra personnalisés | Vérification hors canal, zéro clic |

- 🧬 Secrets de compte non déductibles publiquement.

- 📲 Validations en app privilégiées.

- 🧱 Canaux dédiés pour les demandes sensibles.

- 🧭 Procédures strictes documentées et partagées.

- 🛰️ Logs et alertes activés sur tous les changements.

En traitant l’IA comme un multiplicateur d’ingénierie sociale, les défenses se concentrent sur l’authentique preuve de contrôle.

Pour juger la maturité d’un dispositif, un dernier regard critique aide à garder le cap au quotidien.

On en dit quoi ?

Le SIM swapping n’est pas une fatalité. Un mélange d’alertes bien configurées, d’authentification hors SMS et de discipline numérique renverse le rapport de force. Les clés matérielles et les validations en application font passer l’attaque de “simple” à “trop coûteuse”.

En pratique, garder un téléphone de secours, documenter les canaux opérateur et adopter une 2FA moderne suffisent à contrer la plupart des scénarios. La sécurité mobile se gagne par couches successives: une erreur ne doit jamais suffire à tout compromettre.

Comment vérifier vite si la carte SIM est compromise ?

Regarder l’état réseau (Pas de service), tenter un appel/SMS de test, contrôler la facture pour des usages inconnus. Si deux signaux concordent, contacter l’opérateur depuis un autre appareil et demander le blocage immédiat.

Que faire si un SMS demande de redémarrer le téléphone ?

Ne pas redémarrer et ne cliquer sur aucun lien. Considérer le message comme une tentative d’ingénierie sociale et le signaler à l’opérateur. Renforcer aussitôt les accès les plus critiques.

Le clonage de SIM est-il courant par rapport au SIM swapping ?

Le clonage existe mais reste moins courant car il demande souvent un accès physique et du matériel. Le SIM swapping, plus simple à opérer via l’usurpation d’identité, domine les incidents.

SMS 2FA, app d’authentification ou clé de sécurité : que choisir ?

Pour la majorité, une application d’authentification est un bon standard. Pour les comptes critiques, une clé FIDO2 apporte la meilleure résistance au phishing. Éviter le SMS comme canal unique.

Quels liens utiles suivre pour rester à jour ?

Consulter les recommandations de l’ANSSI (ssi.gouv.fr) et de votre opérateur. Activer les blogs sécurité des banques et plateformes crypto pour recevoir des alertes ciblées.