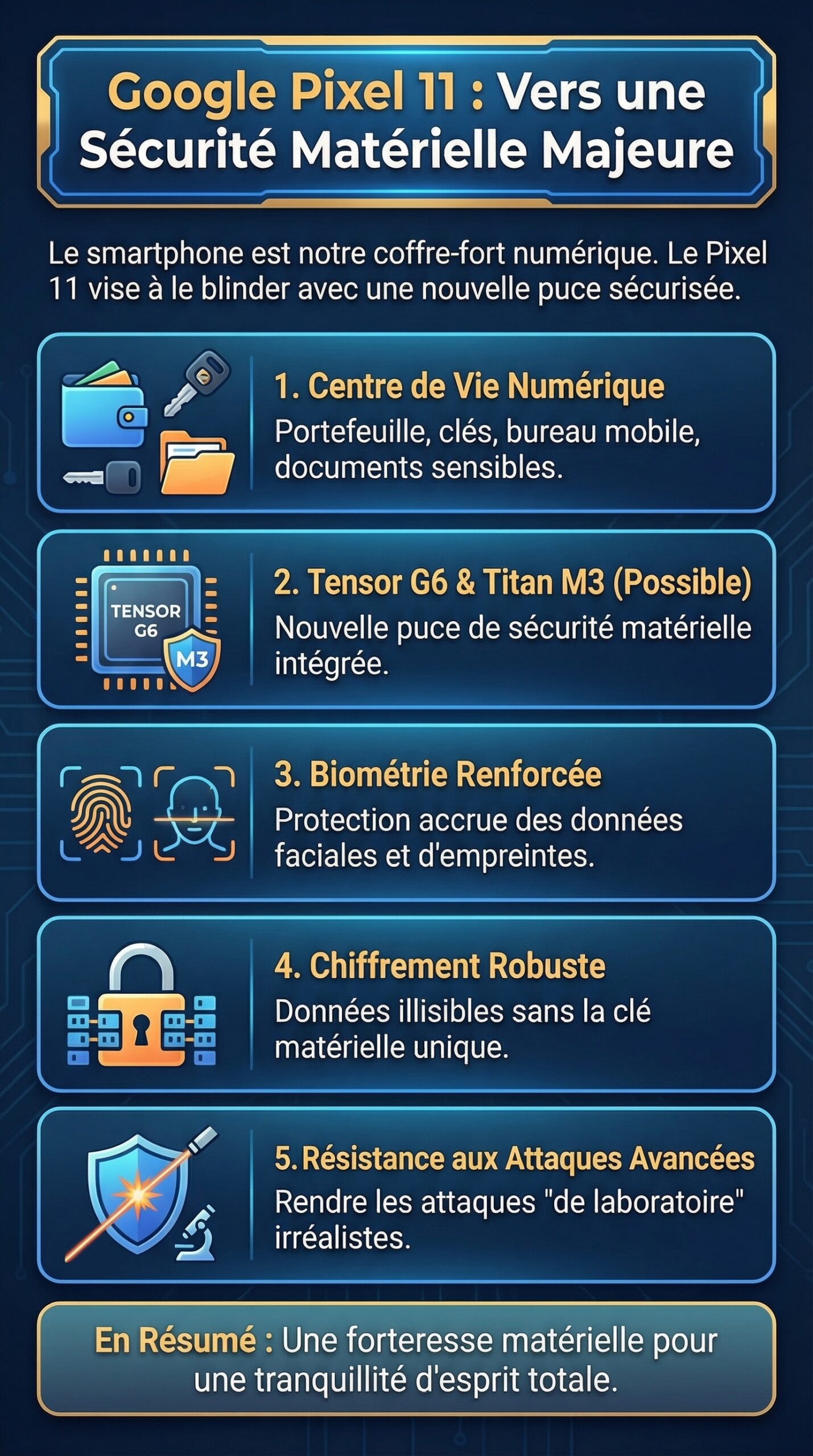

À l’approche d’une nouvelle génération, le Google Pixel 11 est au centre d’un sujet qui parle à tout le monde, bien au-delà des passionnés de technologie : la protection des données. Les usages ont changé, car le smartphone est devenu un portefeuille, une clé de voiture, un bureau mobile et parfois même un coffre-fort pour des documents sensibles. Dans ce contexte, une fuite évoque une amélioration majeure côté sécurité matérielle, avec l’arrivée possible d’une nouvelle puce sécurisée intégrée au futur processeur Tensor G6. L’enjeu n’est pas seulement de “bloquer” les malwares, mais de rendre certaines attaques presque irréalistes à mener, même avec des moyens de laboratoire.

Cette montée en gamme, si elle se confirme, marquerait un tournant après plusieurs années d’un même socle de sécurité, déjà solide, autour de Titan M2. Or, les menaces évoluent vite : vols de sessions, contournements biométriques, extraction de secrets par canaux auxiliaires, ou encore attaques ciblées contre des profils à risque. Ce qui se joue avec le Pixel 11, c’est donc l’idée d’un appareil plus proche d’un “bunker” numérique, où la confidentialité et la cryptographie ne reposent plus seulement sur du logiciel. La suite consiste à comprendre ce que cela signifie concrètement, et ce que ce type d’innovation peut changer au quotidien.

En Bref

- Le Google Pixel 11 pourrait intégrer une nouvelle puce sécurisée de type Titan M3 via le processeur Tensor G6.

- Ce serait la première grande amélioration matérielle de sécurité depuis Titan M2, présent sur les Pixel depuis 2021.

- L’objectif viserait une meilleure protection des données : clés de cryptographie, biométrie, intégrité d’Android et chiffrement du stockage.

- La sécurité matérielle sert aussi à résister à des attaques avancées (glitch de tension, analyses électromagnétiques, fautes induites).

- Le débat se prolonge avec la reconnaissance faciale IR et l’écosystème modem/SoC, car tout se tient sur un smartphone moderne.

Google Pixel 11 : pourquoi la sécurité matérielle devient le vrai champ de bataille

La plupart des utilisateurs associent la sécurité à un code PIN ou à une mise à jour Android. Pourtant, l’essentiel se joue souvent plus bas, dans la sécurité matérielle. En effet, quand un attaquant peut manipuler le matériel, il tente de contourner le logiciel. Par conséquent, une barrière physique dédiée devient un avantage stratégique. Sur un smartphone haut de gamme, cette barrière prend la forme d’un composant séparé, conçu pour isoler les secrets.

Dans l’écosystème Pixel, cette logique existe depuis plusieurs générations. Néanmoins, les menaces se professionnalisent, et les smartphones concentrent des données qui valent cher. Ainsi, une fuite évoquant Titan M3 dans le Google Pixel 11 attire l’attention. L’idée n’est pas uniquement de faire “plus sécurisé” sur une fiche produit. Il s’agit plutôt de rendre la compromission plus coûteuse, plus longue, et souvent non rentable.

Un fil conducteur aide à comprendre : une PME fictive, “Atelier Nord”, équipe ses commerciaux de Pixel pour la messagerie, la signature de devis et l’accès VPN. Or, un téléphone perdu ne pose pas seulement un risque d’accès aux mails. Il ouvre aussi une porte sur les identifiants, les certificats, et des tokens d’authentification. Donc, la protection des données doit couvrir le stockage, les clés, et les mécanismes de déverrouillage. C’est précisément là qu’une puce sécurisée dédiée est utile.

Enfin, la pression réglementaire et la sensibilité du public montent d’un cran. D’un côté, les entreprises exigent des garanties techniques. De l’autre, le grand public veut de la confidentialité sans complexité. Dans ce contexte, une évolution matérielle est un signal fort, car elle fixe un socle sur lequel le logiciel peut s’appuyer. Prochain arrêt : ce que l’on sait, et ce que cela implique, autour de Titan M3.

Titan M3 et Tensor G6 : ce que la fuite suggère sur l’amélioration de la puce sécurisée

Selon des éléments relayés par des sources spécialisées, le processeur Tensor G6 attendu pour la famille Pixel 11 pourrait embarquer une nouvelle génération de composant de sécurité, souvent désignée comme Titan M3. Plusieurs indices évoquent des noms de code et un firmware associé, ce qui ressemble aux traces habituelles d’un développement en cours. Ainsi, le scénario le plus cohérent est celui d’une évolution matérielle intégrée à la plateforme, et non d’un simple ajout logiciel.

Il faut replacer cela dans une chronologie. Depuis 2021, avec les Pixel 6, les appareils s’appuient sur Titan M2. Or, quatre à cinq ans sans changement notable, dans ce domaine, c’est long. Pendant ce temps, les techniques d’attaque se sont raffinées, et les outils de forensic se sont démocratisés. Donc, une amélioration devient logique, surtout pour un constructeur qui mise sur l’identité “sécurité et IA” de ses produits.

Concrètement, une nouvelle puce sécurisée peut apporter plusieurs bénéfices. D’abord, elle peut étendre la surface de calcul protégée, afin que davantage d’opérations critiques soient réalisées dans un environnement isolé. Ensuite, elle peut renforcer la résistance aux attaques par canaux auxiliaires, qui cherchent à déduire des secrets via des signaux physiques. Enfin, elle peut améliorer la gestion des politiques d’intégrité au démarrage, ce qui est central pour bloquer les modifications système.

Dans le cas d’“Atelier Nord”, imaginons un scénario simple : un téléphone est volé, puis branché à un matériel spécialisé. Si les clés de cryptographie sont mieux confinées, l’attaquant ne peut pas les extraire, même en contournant certains verrous logiciels. De plus, si le composant impose des délais et des limites de tentative, l’attaque devient une course contre la montre. C’est une nuance importante, car elle transforme un incident “grave” en incident “contenu”.

Cette perspective amène une question utile : que protège réellement une puce Titan au quotidien ? Pour y répondre, il faut décortiquer ses fonctions sans jargon. C’est l’objet de la section suivante, orientée sur les usages concrets et les bénéfices visibles.

Pour situer le débat dans l’écosystème Android, il est utile de revoir les bases de la sécurité embarquée et des enclaves matérielles.

Ce que change une sécurité matérielle renforcée : biométrie, chiffrement et protection des données

Une sécurité matérielle renforcée ne se limite pas à une promesse marketing. Elle sert d’abord à stocker et manipuler des secrets sensibles dans un espace isolé. En pratique, cela concerne des éléments comme les clés de cryptographie, les gabarits biométriques, et certains jetons d’authentification. Ainsi, même si une application malveillante obtient des privilèges élevés, l’accès aux secrets peut rester bloqué.

Le premier volet touche la biométrie. Sur un smartphone, l’empreinte ou la reconnaissance faciale déclenchent souvent une chaîne d’événements : validation locale, déverrouillage, puis accès à des coffres applicatifs (banque, gestionnaire de mots de passe). Par conséquent, si la vérification biométrique s’appuie sur une enclave dédiée, les données biométriques restent hors de portée du système “général”. Cela soutient directement la confidentialité, car l’attaque doit alors franchir une barrière supplémentaire.

Le deuxième volet est le chiffrement du stockage. Beaucoup d’utilisateurs ignorent qu’un téléphone peut rester “partiellement verrouillé” après un redémarrage, jusqu’au premier déverrouillage. Cette étape est cruciale : elle conditionne l’accès aux données au repos. Une puce de sécurité intervient souvent pour garder des clés hors du processeur principal, tout en orchestrant l’ouverture sécurisée du stockage. Résultat : le vol physique devient moins rentable, même si l’appareil est démonté.

Le troisième volet concerne l’intégrité du système. En validant l’état d’Android au démarrage, une enclave matérielle aide à détecter une altération du boot, des partitions critiques, ou d’un firmware. Certes, le grand public ne “voit” pas ce mécanisme. Toutefois, il empêche des attaques persistantes qui survivent aux redémarrages. Pour une entreprise, c’est un point déterminant, car cela réduit les risques de compromission silencieuse.

Pour matérialiser ces bénéfices, voici une liste de situations où une puce sécurisée plus moderne peut faire la différence :

- Smartphone perdu : les clés restent isolées, donc l’accès aux comptes est limité même avec des outils avancés.

- Appareil redémarré de force : le stockage reste chiffré jusqu’au premier déverrouillage, ce qui protège les données au repos.

- Malware persistant : la vérification d’intégrité réduit la probabilité d’une modification durable du système.

- Attaque ciblée : la résistance aux manipulations physiques augmente le coût d’une extraction de secrets.

Enfin, une puce de sécurité moderne est aussi un levier d’innovation. Elle peut faciliter de nouveaux usages, comme des identifiants matériels plus robustes, ou des attestations pour des apps sensibles. À ce stade, le sujet glisse naturellement vers les attaques de laboratoire et les protections “anti-triche” matérielles, car c’est souvent là que se fait la différence entre deux générations.

Résister aux attaques avancées : injections de faute, analyses électromagnétiques et modèles de menace

Quand un constructeur évoque des attaques comme le “glitch” de tension ou l’analyse électromagnétique, cela peut sembler exotique. Pourtant, ces techniques existent depuis longtemps dans le monde des cartes à puce. Elles se sont aussi adaptées aux appareils modernes. Ainsi, l’idée n’est pas qu’un utilisateur moyen sera visé par un laser en atelier. En revanche, certaines cibles le peuvent : journalistes, cadres, responsables publics, ou entreprises avec propriété intellectuelle.

Une attaque par injection de faute consiste à perturber l’exécution d’un calcul, afin de contourner une vérification. Par exemple, une comparaison de mot de passe peut être “sautée” si le processeur est perturbé au bon moment. De même, un module de chiffrement peut être poussé à révéler des informations via des erreurs. C’est pour cette raison que les enclaves modernes mettent en place des contre-mesures : redondance, détection d’anomalies, et circuits conçus pour rendre l’attaque instable.

Les analyses électromagnétiques, elles, cherchent à observer des signatures physiques pendant des opérations sensibles. En théorie, certaines variations peuvent corréler avec des bits de clé. C’est une famille d’attaques par canaux auxiliaires, au même titre que certaines mesures de consommation. Par conséquent, une amélioration matérielle peut inclure un meilleur masquage, des timings moins prédictibles, ou des algorithmes renforcés. Cela ne change pas l’interface utilisateur, mais cela change la réalité d’une extraction de secrets.

Pour le Google Pixel 11, le fait que Titan M2 ait déjà été présenté comme résistant à ces vecteurs donne un repère. Une génération suivante, Titan M3, serait attendue sur deux axes : durcissement supplémentaire et capacité accrue. D’un côté, cela peut réduire les risques de contournement des protections biométriques. De l’autre, cela peut soutenir de nouveaux scénarios d’attestation, utiles aux banques et aux services d’identité numérique.

Reprenons “Atelier Nord” : un salarié quitte l’entreprise, et le téléphone professionnel n’est pas rendu. Dans un monde idéal, l’effacement à distance suffit. Or, un acteur malveillant peut tenter d’empêcher cet effacement, ou de récupérer des secrets avant coupure réseau. Avec une enclave robuste, les secrets critiques peuvent être inexploitables sans déverrouillage valide. Donc, l’impact réel d’un incident diminue, même si l’appareil n’est jamais récupéré.

À partir de là, une question s’impose : comment cette stratégie se compare-t-elle aux autres acteurs, et que peut-on attendre du reste de la fiche technique, comme le modem ou la reconnaissance faciale ? C’est le prochain angle, car la sécurité d’un smartphone dépend aussi de ses choix de plateforme.

Les comparaisons avec d’autres approches de sécurité mobile aident à comprendre ce que Google cherche à optimiser sur la durée.

Comparaisons et impacts produit : Pixel 11 face aux concurrents, reconnaissance faciale IR et choix modem

La sécurité d’un téléphone ne vit pas en silo. Elle dépend du processeur, du modem, des capteurs biométriques, et des mises à jour. Ainsi, le Google Pixel 11 pourrait combiner plusieurs évolutions : une puce sécurisée plus récente, et possiblement des ajustements sur la partie radio. Certaines rumeurs parlent d’un changement de fournisseur de modem au profit d’une solution MediaTek, ce qui viserait des débits plus élevés et une consommation mieux maîtrisée. Or, un modem plus efficace influence aussi la sécurité, car il réduit les arbitrages énergétiques qui peuvent limiter certaines protections.

Ensuite, la biométrie revient sur la table via la reconnaissance faciale. Les Pixel récents se sont souvent appuyés sur la caméra frontale classique, pratique mais moins robuste qu’un système infrarouge. Un retour d’une reconnaissance faciale IR sécurisée, évoqué pour cette génération, serait cohérent avec une stratégie “bunker”. En effet, l’IR permet une meilleure détection de profondeur et une résistance accrue aux tromperies par photo ou vidéo. Par conséquent, l’expérience utilisateur peut rester fluide, tout en rehaussant la barrière d’accès.

Du point de vue concurrence, le marché oppose généralement deux philosophies. D’un côté, des appareils mettent l’accent sur l’intégration verticale et les enclaves sécurisées. De l’autre, certains misent plus sur des couches logicielles et des partenariats. Google se situe dans une zone intéressante : Android reste ouvert, mais les Pixel intègrent des briques propriétaires de sécurité. Ainsi, Titan M3 serait une manière de renforcer la cohérence de la chaîne de confiance, du boot jusqu’aux apps.

Pour aider à se repérer, voici quelques critères simples pour comparer des smartphones orientés sécurité, sans se perdre dans les fiches techniques :

- Durée et cadence de mises à jour : sans correctifs, le meilleur matériel perd de sa valeur.

- Isolation des secrets : présence d’une enclave et rôle concret dans la cryptographie.

- Biométrie : qualité du capteur, et intégration avec la puce sécurisée.

- Attestation et intégrité : capacité à prouver qu’Android n’a pas été altéré.

- Surface radio : un modem moderne et bien maintenu réduit des risques sur la connectivité.

Un exemple parlant : une banque peut autoriser des plafonds plus élevés ou des opérations plus sensibles si l’appareil fournit une attestation matérielle robuste. De même, une entreprise peut simplifier le VPN si l’identité de l’appareil est forte. Donc, l’innovation matérielle peut se traduire en services plus simples, et pas seulement en promesses abstraites.

Cette dynamique prépare le terrain pour la dernière étape : répondre aux questions pratiques que se posent les lecteurs, entre bénéfices réels et limites. Les réponses ci-dessous visent l’usage quotidien, sans perdre de vue la technique.

Titan M3, c’est quoi exactement sur le Google Pixel 11 ?

Titan M3 désigne une possible nouvelle génération de puce de sécurité intégrée à la plateforme du Google Pixel 11 via Tensor G6. Son rôle attendu est de renforcer la sécurité matérielle autour des clés de cryptographie, de la biométrie, de l’intégrité du système et du chiffrement du stockage, afin d’améliorer la protection des données et la confidentialité.

Une amélioration de sécurité matérielle change-t-elle vraiment quelque chose pour un usage quotidien ?

Oui, car la plupart des actions sensibles reposent sur des secrets : déverrouillage biométrique, paiements, gestionnaires de mots de passe, certificats d’entreprise. Une puce sécurisée plus robuste réduit les risques en cas de vol, de malware ou d’attaque ciblée, tout en gardant une expérience utilisateur simple.

La reconnaissance faciale infrarouge est-elle plus sûre qu’une simple caméra frontale ?

En général, oui, car l’infrarouge et la mesure de profondeur aident à vérifier qu’il s’agit d’un vrai visage en 3D, et pas d’une image. Combinée à une enclave matérielle, cette technologie renforce la chaîne d’authentification et contribue à la confidentialité sur le smartphone.

Pourquoi parle-t-on d’attaques comme le glitch de tension ou l’analyse électromagnétique ?

Ces méthodes visent des attaques avancées où l’on perturbe ou observe le matériel pour contourner des contrôles ou déduire des clés. Elles concernent surtout des scénarios de forensic ou des cibles à forte valeur. Une sécurité matérielle modernisée cherche à rendre ces attaques plus difficiles, plus coûteuses et moins fiables.

Quelles vérifications faire avant d’acheter un smartphone axé sur la sécurité ?

Il est conseillé de regarder la durée de mises à jour, la présence d’une puce sécurisée et son rôle réel, la qualité de la biométrie, les mécanismes d’intégrité/attestation et la solidité de la protection des données (chiffrement au repos, gestion des clés, verrouillage après redémarrage). Ces critères donnent une image plus fiable que les slogans.