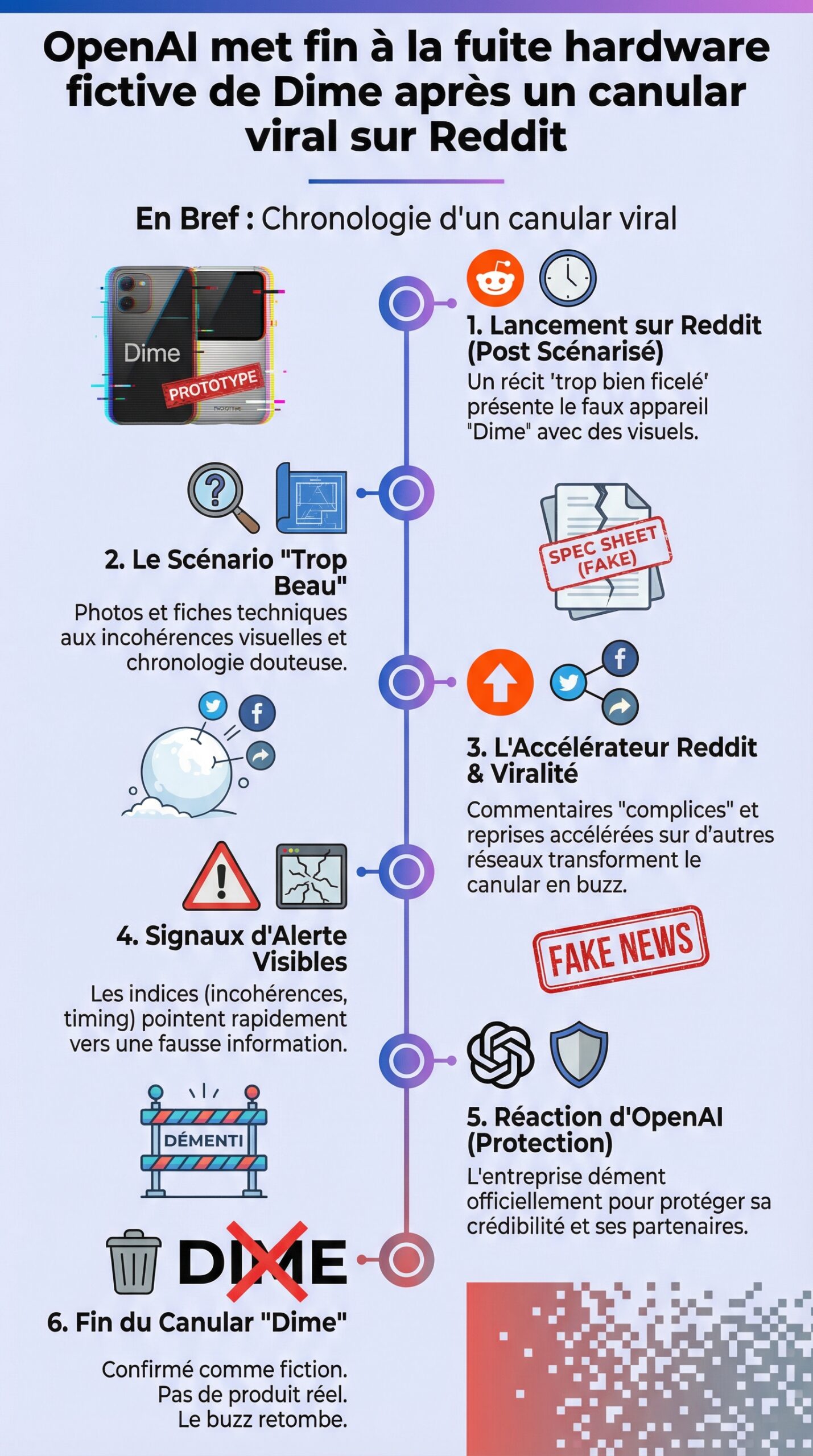

En quelques heures, une prétendue fuite hardware attribuée à OpenAI a pris la forme d’un récit séduisant : un appareil baptisé Dime, présenté comme un nouveau produit grand public, aurait été “aperçu” via des photos et des spécifications techniques partagées sur Reddit. Or, les indices visibles sur les images, la cohérence douteuse des fiches, et la chronologie de publication ont rapidement pointé vers une fausse information. Le phénomène a pourtant suivi une mécanique classique : un post bien scénarisé, des commentaires qui “complètent” l’histoire, puis des reprises accélérées sur d’autres réseaux. Cette dynamique transforme un simple canular en contenu viral, au point d’obliger l’entreprise ciblée à réagir pour protéger sa crédibilité et ses partenaires.

Dans le secteur de la technologie, l’écart entre rumeur et annonce se réduit dès que la promesse est forte. Un “hardware OpenAI” touche à l’imaginaire collectif, car le public associe la marque à l’IA et aux usages quotidiens. Par conséquent, un récit de gadget “révolutionnaire” se diffuse vite, même sans source. Toutefois, ce type de fake news ne relève pas seulement du divertissement : il influence les décisions d’achat, il perturbe les cycles médiatiques, et il peut même déclencher des risques de sécurité informatique si des liens frauduleux accompagnent la rumeur. La fin de l’affaire Dime illustre donc un enjeu pratique : comment repérer, vérifier, et neutraliser une fuite fictive sans amplifier la tromperie ?

En Bref

- Dime a été présenté comme un appareil “OpenAI” via une fuite hardware sur Reddit, avant d’être identifié comme canular.

- La viralité repose sur des visuels plausibles, des “spécifications” copiées de produits existants, et un récit facile à reprendre.

- OpenAI a dû couper court pour limiter l’impact réputationnel et réduire les opportunités de fake news dérivées.

- Au-delà du buzz, la fausse information peut ouvrir la voie à des risques de sécurité informatique (phishing, faux firmwares, faux sites).

- Des méthodes simples de vérification (métadonnées, cohérence industrielle, traçage des sources) suffisent souvent à démonter une fuite fictive.

Chronologie du canular Dime : comment une fuite hardware fictive devient virale sur Reddit

Le scénario type : un post “trop bien ficelé” pour être vrai

Tout commence rarement par un article de fond. Au contraire, un canular efficace démarre par un élément “tangible” : une photo, un schéma, ou une fiche technique. Ensuite, le post initial sur Reddit s’appuie sur des détails crédibles : une mention d’un supposé partenaire industriel, une capacité de batterie plausible, ou un nom de code qui “sonne interne”. Cependant, les impostures laissent des traces, car elles doivent combler des trous avec des approximations.

Dans l’affaire Dime, le récit a suivi cette logique. D’abord, des images présentaient un objet minimaliste, entre assistant vocal et badge connecté. Puis, des “spécifications” évoquaient un NPU et une connectivité multi-protocoles. Enfin, des commentaires ont “confirmé” l’existence du projet en citant des rumeurs de couloirs. Ainsi, la conversation donne l’illusion d’une enquête collective, alors qu’elle sert souvent d’amplificateur.

Un fil conducteur aide à comprendre la mécanique. Prenons le cas d’Élodie, responsable IT dans une PME, qui tombe sur la rumeur pendant sa veille. Comme elle voit des centaines d’upvotes, elle suppose que l’information a déjà été validée ailleurs. Pourtant, la popularité ne prouve rien. Au contraire, elle peut signaler un récit bien calibré.

Pourquoi Reddit accélère la diffusion des fake news hardware

Reddit favorise la vitesse, car les communautés spécialisées adorent “décoder” des indices. Par conséquent, un faux visuel de produit devient un jeu d’enquête. Ensuite, des comptes secondaires peuvent ajouter de nouveaux “leaks” pour donner du relief. Enfin, des plateformes externes reprennent le fil, parfois sans recouper. C’est là que le contenu devient viral.

Cette viralité se mesure aussi à la manière dont les mots-clés se propagent. Quand “OpenAI hardware” et “Dime leak” remontent, des agrégateurs automatisés les collectent. Ainsi, un canular prend une apparence de tendance sectorielle. De plus, certains créateurs cherchent à être “premiers”, donc ils simplifient le doute. Le résultat est net : une fausse information ressemble à une annonce.

Signaux faibles qui trahissent une fuite hardware inventée

Plusieurs indices reviennent dans ce type d’affaire. D’une part, les rendus affichent souvent des textures génériques, comme si l’objet venait d’une banque 3D. D’autre part, les ports, boutons, ou contraintes thermiques sont incohérents. Enfin, la fiche technique mélange des éléments incompatibles, par exemple une autonomie annoncée sans correspondance avec la capacité de batterie.

Pour aider à trier, voici une liste d’alertes concrètes à appliquer dès qu’une fuite hardware apparaît :

- Photos sans contexte : aucun atelier, aucun packaging, aucun repère d’échelle crédible.

- Spécifications “trop parfaites” : elles cochent toutes les cases marketing sans compromis industriel.

- Absence de chaîne logistique : pas de mention réaliste de certification, de SKU, ou de variantes régionales.

- Historique du compte : activité récente, karma artificiel, ou publications similaires sur d’autres produits.

- Liens externes pressants : redirections, formulaires, ou “firmwares” à télécharger.

Au bout du compte, la rumeur Dime a prospéré car elle ressemblait à un prototype “logique”. Pourtant, la logique narrative n’est pas la logique industrielle, et c’est précisément ce décalage qui finit par trahir le canular. La suite naturelle consiste alors à examiner comment OpenAI a repris le contrôle du récit.

Réaction d’OpenAI face à la fausse information : méthodes pour stopper une fuite hardware et limiter les dégâts

Clarifier sans amplifier : l’équilibre délicat de la communication

Quand une fake news vise une marque, la tentation est forte de la démentir immédiatement. Toutefois, un démenti trop visible peut aussi servir de carburant. Par conséquent, les équipes communication choisissent souvent une approche graduée : signalement des contenus manifestement trompeurs, réponses ciblées aux demandes presse, puis clarification publique si l’ampleur l’exige.

Dans le cas Dime, l’objectif est simple : couper l’association “OpenAI = produit” avant qu’elle ne s’enracine. Ensuite, il faut rassurer l’écosystème. Les revendeurs, les développeurs, et même les clients entreprise n’aiment pas l’ambiguïté. De plus, des investisseurs peuvent interpréter une rumeur hardware comme un pivot stratégique. Ainsi, stopper le bruit protège aussi la lecture du marché.

Les canaux qui comptent : plateformes, presse, et communauté

Une réponse efficace ne passe pas par un seul canal. D’abord, les plateformes sociales doivent être alertées lorsqu’un contenu enfreint des règles. Ensuite, les journalistes spécialisés ont besoin d’une phrase claire et attribuable. Enfin, la communauté technique apprécie des éléments vérifiables, par exemple une mise au point sur les comptes officiels et sur les partenaires connus.

Un exemple concret aide à visualiser l’impact. Une startup, séduite par la rumeur, pourrait préparer une intégration “Dime” et publier une démo. Ensuite, des utilisateurs partageraient la démo, ce qui ancrerait encore plus le mythe. En clarifiant vite, OpenAI évite ce deuxième étage de diffusion, souvent plus dur à démonter que le post original.

Le rôle de la sécurité informatique dans la riposte

La gestion d’un canular hardware touche aussi la sécurité informatique. Pourquoi ? Parce que les rumeurs de produits s’accompagnent parfois de faux sites de précommande, de documents piégés, ou de malwares déguisés en “drivers”. Ainsi, un simple buzz peut se transformer en campagne de phishing. À ce stade, l’enjeu n’est plus seulement réputationnel.

Les équipes sécurité vont alors rechercher des indicateurs précis : domaines récemment enregistrés, clones de pages officielles, ou fichiers suspects distribués via des liens courts. Ensuite, elles peuvent coordonner des demandes de takedown. Par ailleurs, un message clair incite les utilisateurs à ne pas télécharger de prétendu firmware. Là encore, le pragmatisme compte plus que le ton.

Une fois la rumeur freinée, il reste un travail de fond : comprendre pourquoi le canular a “accroché”. Cette analyse ouvre naturellement sur les techniques de vérification et sur les outils accessibles au grand public.

Vérifier une fuite hardware comme un pro : métadonnées, cohérence technique et signaux industriels autour de Dime

Lire une image : métadonnées, compressions et détails matériels

Une fuite crédible laisse souvent une empreinte cohérente. À l’inverse, une image inventée ou fortement retouchée présente des artefacts. D’abord, l’analyse des métadonnées peut révéler une chaîne logicielle de rendu. Ensuite, l’examen des compressions montre parfois des zones “collées”. Enfin, les reflets et les ombres trahissent les montages, car la lumière doit rester logique.

Dans une rumeur comme Dime, les détails matériels sont aussi révélateurs. Par exemple, un appareil supposé gérer de l’IA embarquée doit dissiper de la chaleur. Donc, il faut des grilles, un châssis adapté, ou un design thermique crédible. Or, beaucoup de fuites fictives montrent des objets trop lisses. Cette esthétique “concept” plaît, mais elle contredit les contraintes réelles.

La cohérence des composants : SoC, NPU, mémoire et autonomie

Les canulars modernes copient souvent des éléments de fiches existantes. Toutefois, les compromis ne suivent pas. Un NPU performant consomme, donc l’autonomie doit baisser ou la batterie doit grossir. De même, une caméra “always-on” implique des contraintes de confidentialité et de calcul. Par conséquent, une fiche qui promet tout, sans coût, ressemble plus à une brochure qu’à un plan produit.

Un test rapide consiste à comparer la rumeur à des références du marché. Un wearable avec traitement local se rapproche d’une montre haut de gamme, mais avec des choix différents. Un assistant vocal portable se rapproche d’un smartphone, mais sans écran. Ainsi, si la fuite mélange les deux sans compromis, l’alerte est forte. Ce raisonnement reste accessible au grand public, car il repose sur des ordres de grandeur.

Les signaux industriels : certifications, logistique et cycles de lancement

Un produit réel traverse des étapes. D’abord, il doit passer des certifications radio selon les régions. Ensuite, des numéros de modèles circulent chez les fabricants. Enfin, des fuites “secondaires” apparaissent, comme des accessoires, des manuels, ou des listings de transport. Certes, tout peut rester secret, mais l’absence totale de ces signaux sur une longue période est suspecte.

Pour illustrer, prenons une entreprise fictive, “Atelier Kappa”, qui fabrique des coques. Si Dime existait, des demandes de dimensions ou de tolérances finiraient par filtrer. Or, aucune trace concrète n’a émergé au-delà du post initial. Ainsi, la rumeur reste “autonome”, ce qui correspond bien à une fausse information.

Au final, la vérification technique montre que beaucoup de fake news tiennent surtout à une narration. Une fois cette narration démontée, l’attention se déplace vers un sujet plus large : pourquoi le public veut autant croire à un hardware OpenAI ?

Pourquoi un “hardware OpenAI” fascine : tendances technologie, marché et effets d’annonce après l’affaire Dime

L’attrait du matériel IA : de l’assistant vocal aux objets ambiants

L’idée d’un appareil “IA” autonome séduit, car elle promet moins d’écrans et plus de services. Depuis l’ère des assistants vocaux, le public attend un objet plus contextuel, plus discret, et plus utile. Ensuite, l’arrivée de puces avec accélération IA renforce cette attente. Ainsi, une fuite comme Dime exploite une tendance réelle, même si elle repose sur un canular.

Le marché montre déjà des catégories proches : lunettes connectées, broches audio, enregistreurs intelligents, ou badges traducteurs. Or, ces produits souffrent souvent de limites. Par exemple, la qualité micro en environnement bruyant reste difficile. De plus, la latence et la dépendance au cloud irritent certains utilisateurs. Par conséquent, une promesse “OpenAI inside” agit comme un raccourci mental : elle suggère que ces limites disparaissent.

Comparaison pragmatique : ce que Dime prétendait offrir vs ce qui existe

Une comparaison aide à replacer la rumeur. Un appareil comme Dime aurait dû choisir entre trois axes : puissance locale, autonomie, et confidentialité. Or, les produits existants arbitrent toujours. Les smartphones offrent la puissance et les capteurs, mais ils sont intrusifs. Les wearables offrent la discrétion, mais ils limitent le calcul. Les enregistreurs dédiés offrent la qualité audio, mais ils posent des questions de données.

En pratique, un “hardware OpenAI” plausible aurait un positionnement clair. Par exemple, un micro de haute qualité avec transcription locale et synchronisation chiffrée. Ou bien un petit hub domestique, centré sur l’accessibilité. Pourtant, la rumeur Dime additionnait plusieurs promesses sans expliquer les contraintes. Cette absence de cadrage a alimenté la critique technique, tout en nourrissant le buzz grand public.

Effets d’annonce et économie de l’attention : quand la fake news devient un produit

La technologie vit aussi de cycles narratifs. Un récit “OpenAI lance un objet” attire, car il se partage vite. Ensuite, certains sites copient la rumeur pour capter du trafic. Enfin, des comptes opportunistes créent de faux formulaires de précommande. Ainsi, la fake news devient une chaîne de valeur, même si elle repose sur du vide.

Une référence culturelle éclaire ce mécanisme. À l’époque des “vaporwares” des années 1990, des produits annoncés trop tôt alimentaient déjà des attentes. Aujourd’hui, la vitesse des réseaux compresse ce cycle en quelques heures. Donc, une fuite fictive peut se monétiser avant même d’être démentie. C’est précisément pour cela que la réaction d’OpenAI compte autant, car elle réduit la fenêtre d’exploitation.

Ce panorama mène naturellement à une question opérationnelle : comment les lecteurs, les médias, et les entreprises peuvent-ils réduire la prochaine vague de rumeurs, sans étouffer les vraies nouveautés ?

La dernière étape consiste à traduire ces constats en gestes simples. Avec une routine de vérification et quelques réflexes de sécurité informatique, le prochain canular aura moins de chances de prospérer.

Guide anti-canular : pratiques médias et sécurité informatique pour éviter une nouvelle fausse fuite hardware type Dime

Routine de vérification en 10 minutes pour le grand public

Une bonne hygiène informationnelle ne demande pas des outils complexes. D’abord, il faut retrouver la source primaire, puis vérifier si elle cite des preuves externes. Ensuite, une recherche d’image inversée repère les visuels réutilisés. Enfin, une lecture attentive des commentaires détecte les “confirmations” sans identité. Ainsi, la majorité des rumeurs tombent rapidement.

Il est utile de conserver un réflexe simple : si le post promet un produit “parfait”, il faut chercher le compromis absent. Par exemple, où se trouve la batterie ? Quelle puce exécute l’inférence ? Comment l’objet gère-t-il la surchauffe ? Ces questions paraissent techniques, pourtant elles révèlent souvent l’incohérence d’une fausse information. De plus, elles évitent de partager trop vite.

Bonnes pratiques pour les médias et créateurs tech

Les créateurs de contenu jouent un rôle central, car ils transforment un fil Reddit en “actualité”. Pour limiter la propagation, plusieurs pratiques fonctionnent. D’une part, annoncer clairement le niveau de preuve, sans surjouer le suspense. D’autre part, croiser au moins deux sources indépendantes. Enfin, contacter l’entreprise visée, même si elle répond “pas de commentaire”. Cette démarche ralentit un peu, mais elle protège l’audience.

Un exemple courant concerne les titres. Un titre qui affirme “OpenAI lance Dime” fixe une croyance. En revanche, un titre qui indique “rumeur non confirmée” réduit l’effet d’ancrage. Certes, la performance SEO peut sembler moindre, mais la crédibilité gagne sur le long terme. Et la crédibilité finit par peser dans les algorithmes, car elle fidélise.

Sécurité informatique : éviter le piège des faux firmwares et précommandes

Un canular hardware devient dangereux quand il pousse à cliquer. Par conséquent, il faut traiter tout lien de “précommande” comme suspect, surtout s’il apparaît avant une annonce officielle. Ensuite, il est prudent de vérifier l’URL caractère par caractère. Enfin, aucun “driver” ne devrait être téléchargé depuis un forum. Cette règle paraît stricte, pourtant elle évite une grande part des infections.

Dans les environnements professionnels, le risque augmente, car les équipes peuvent tester des exécutables “par curiosité”. Donc, une politique simple aide : exécuter uniquement des fichiers issus de dépôts approuvés, et isoler les tests dans un bac à sable. De plus, un rappel interne lors d’un buzz viral réduit la probabilité d’un incident. Ainsi, la gestion d’une fake news rejoint la gestion des menaces.

Quand ces pratiques deviennent des réflexes, le canular perd sa force. La rumeur Dime aura alors servi de cas d’école, non pas pour nourrir le spectacle, mais pour durcir les habitudes de vérification.

Comment savoir rapidement si une fuite hardware sur Reddit est une fausse information ?

Il faut d’abord remonter au post d’origine, puis vérifier si des preuves externes existent (documents, certifications, sources recoupées). Ensuite, une recherche d’image inversée peut révéler un rendu réutilisé. Enfin, une fiche technique sans compromis industriel (autonomie irréaliste, puissance locale énorme, design sans dissipation) indique souvent un canular.

Pourquoi le canular Dime a-t-il été aussi viral alors qu’il manquait de sources ?

Le récit combinait des visuels plausibles, un nom de produit mémorisable et une promesse forte liée à OpenAI. De plus, Reddit favorise la co-construction de l’histoire via les commentaires, ce qui donne une impression de validation. Ensuite, des reprises rapides sur d’autres plateformes ont transformé la rumeur en fake news.

Quels risques de sécurité informatique accompagnent ce type de fake news hardware ?

Les risques principaux sont le phishing (fausses pages de précommande), les domaines clones et les fichiers malveillants déguisés en firmware ou drivers. Par conséquent, aucun téléchargement ne doit être fait depuis un lien partagé sur un forum, et il faut privilégier les canaux officiels. En entreprise, l’exécution doit se faire en environnement isolé si un test est nécessaire.

OpenAI doit-il toujours répondre publiquement à une rumeur de fuite hardware ?

Une réponse est utile si la rumeur devient virale et si elle entraîne des reprises médiatiques ou des risques pour les utilisateurs. Cependant, l’objectif est de clarifier sans amplifier. Souvent, une combinaison de signalements, de réponses presse ciblées et d’un rappel des canaux officiels suffit à stopper la propagation.